Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

- Введение

- Архитектура и системные требования СЗИ ВИ Dallas Lock

- Функциональные возможности СЗИ ВИ Dallas Lock

- Развертывание и настройка СЗИ ВИ Dallas Lock

- 4.1. Установка СБ ВИ Dallas Lock

- 4.2. Установка клиента СЗИ Dallas Lock 8.0 на сервер виртуализации

- 4.3. Установка агента СЗИ ВИ Dallas Lock

- 4.4. Добавление серверов виртуализации

- 4.5. Синхронизация настроек объектов виртуальной инфраструктуры

- 4.6. Настройка уведомлений администратора об несанкционированных действиях

- Работа с СЗИ ВИ Dallas Lock

- 5.1. Управление учетными записями в СЗИ ВИ Dallas Lock

- 5.2. Управление доступом к объектам виртуальной инфраструктуры

- 5.3. Контроль целостности

- 5.4. Аудит событий виртуальной инфраструктуры

- Выводы

Введение

Сокращая расходы на аппаратные средства, все чаще компании настраивают в своих дата-центрах виртуальную инфраструктуру. Используя одну производительную платформу, можно поддерживать несколько виртуальных машин с различными сервисами, обеспечив их отказоустойчивость и балансировку нагрузки. При этом значительно сокращается количество сотрудников, администрирующих большой пул физических серверов. Используя такое решение, руководству компании следует задуматься о защите своей виртуальной среды.

Для организаций, которые планируют использовать виртуальные серверы для обработки конфиденциальной информации, в том числе персональных данных, на российском рынке информационной безопасности появился новый продукт — система защиты информации в виртуальных инфраструктурах (СЗИ ВИ) Dallas Lock от компании «Конфидент». Разработчик позиционирует свое решение как систему для комплексной и многофункциональной защиты конфиденциальной информации от несанкционированного доступа в виртуальных средах на базе VMware vSphere 5.5.

СЗИ ВИ Dallas Lock прошло сертификационные испытания на соответствие 5 классу защищенности от НСД и 4 уровню контроля отсутствия НДВ (сертификат соответствия ФСТЭК России № 3837 от 18.12.2017 г.). В соответствии с Приказом ФСТЭК России №17 от 11 февраля 2013 г. «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» и с Приказом ФСТЭК России №21 от 02 июня 2013 г. «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных» СЗИ ВИ Dallas Lock можно использовать для создания защищенных многопользовательских автоматизированных систем до класса защищенности 1Г включительно, для обеспечения 1 уровня защищенности персональных данных, в государственных информационных системах (ГИС) 1 класса защищенности и автоматизированных систем управления производственными и технологическими процессами (АСУ ТП) до 1 класса защищенности включительно.

СЗИ ВИ Dallas Lock реализует следующие защитные меры: идентификация и аутентификация субъектов и объектов доступа, управление доступом к объектам виртуальной инфраструктуры, регистрация событий безопасности, обеспечение доверенной загрузки серверов виртуализации, контроль целостности инфраструктуры виртуализации, резервирование данных, а также сегментирование виртуальной инфраструктуры.

Архитектура и системные требования СЗИ ВИ Dallas Lock

В архитектуре СЗИ ВИ Dallas Lock присутствуют три основных модуля, и в зависимости от компонента меняются требования к программно-техническому обеспечению:

Клиентская часть СЗИ Dallas Lock 8.0.

Обязательным условием во время развертывания инфраструктуры СЗИ ВИ Dallas Lock является установка клиентской части СЗИ Dallas Lock 8.0 на сервер виртуализации и сервер с установленным компонентом СБ ВИ Dallas Lock для предотвращения несанкционированного удаленного доступа к VMware vCenter.

Техническое средство с установленным VMware vCenter Server 5.5 должно иметь следующий состав и характеристики программно-технического обеспечения:

- ОС: Microsoft Windows Server 2008 R2 64-bit (Standard, Enterprise, Datacenter, Web Server 2008, Storage Server 2008) или Microsoft Windows Server 2012 64-bit (Foundation, Essentials, Standard, Datacenter);

- процессор: Intel или AMD с двумя логическими ядрами по 2 ГГц каждое;

- оперативная память: минимум 12 Гб;

- свободное место на диске: минимум 60 Гб;

- сетевая карта.

Клиентский модуль поддерживает большой список популярных операционных систем:

- Windows XP (SP3) (Professional, Home, Starter);

- Windows Server 2003 (SP2) (Web, Standard, Enterprise, Datacenter);

- Windows Server 2003 R2 (SP2) (Web, Standard, Enterprise, Datacenter);

- Windows Vista (SP2) (Ultimate, Enterprise, Business, Home Premium, Home Basic, Starter);

- Windows Server 2008 (SP2) (Standard, Enterprise, Datacenter, Web Server 2008, Storage Server 2008);

- Windows 7 (SP1) (Ultimate, Enterprise, Professional, Home Premium, Home Basic, Starter);

- Windows Server 2008 R2 (SP1) (Foundation, Standard, Web, Enterprise, Datacenter);

- Windows 8 (Core, Pro, Enterprise);

- Windows Server 2012 (Foundation, Essentials, Standard, Datacenter);

- Windows 8.1 (Core, Pro, Enterprise);

- Windows Server 2012 (R2) (Foundation, Essentials, Standard, Datacenter);

- Windows 10 (Enterprise, Education, Pro, Home).

Сервер безопасности виртуальной инфраструктуры (СБ ВИ) Dallas Lock, Консоль сервера безопасности (КСБ).

Данный модуль осуществляет управление сервером vCenter и доверенными клиентами управления vCenter.

Минимальная и оптимальная конфигурация компьютера для СБ ВИ Dallas Lock определяется требованиями к версии операционной системы Windows, на которую установлена клиентская часть СЗИ Dallas Lock 8.0, на сервере необходимо наличие сетевой карты и USB-порта для использования аппаратного идентификатора (RuToken, eToken), содержащего лицензионный ключ.

Агент СЗИ ВИ Dallas Lock.

Устанавливается на гипервизор VMware ESXi и является необходимым компонентом для защиты информации в виртуальной инфраструктуре. Агент СЗИ ВИ Dallas Lock разворачивается на гипервизоре VMware ESXi для выполнения части функций СЗИ на соответствующем гипервизоре.

Техническое средство с установленным гипервизором VMware ESXi 5.5 должно иметь следующий состав и характеристики программно-технического обеспечения:

- процессор: Intel или ADM с двумя логическими ядрами по 2ГГц каждое, только x64;

- оперативная память: минимум 8 Гб;

- свободное место на диске: минимум 60 Гб;

- сетевая карта.

Функциональные возможности СЗИ ВИ Dallas Lock

В инфраструктуре СЗИ ВИ Dallas Lock, на автоматизированных рабочих местах, где установлена клиентская часть СЗИ Dallas Lock 8.0, возможно применение шаблонов настроек под различные классы защищенности автоматизированных (информационных) систем в соответствии с российскими нормативно-правовыми актами. Администратор также может самостоятельно настроить систему под требуемый класс защищенности, используя следующие сертифицированные механизмы:

Управление паролями. Так как использование продукта подразумевает возможность дальнейшей аттестации объекта информатизации по требованиям безопасности, администратор домена безопасности может настроить параметры идентификации и аутентификации пользователей: минимальная длина пароля, необходимость наличия в пароле цифр, специальных символов, строчных и прописных букв, степень отличия нового пароля от старого и срок его действия. Помимо стандартного входа по паролю пользователям может быть назначен аппаратный идентификатор.

Контроль целостности. В СЗИ ВИ Dallas Lock реализована система контроля целостности следующих объектов — системных файлов VMware ESXi и конфигурационных файлов виртуальных машин — на основе расчета контрольной суммы по одному из выбранных алгоритмов: CRC32, MD5, ГОСТ Р 3411-2012.

Разграничение доступа. В СЗИ ВИ Dallas Lock можно настроить правила разграничения доступа к компонентам виртуальной инфраструктуры — к серверу виртуализации и СБ ВИ, а также правила разграничения доступа по дискреционному принципу к объектам файловой системы и устройствам в виртуальной среде (виртуализированное оборудование) — на СБ ВИ и на сервере виртуализации. Разграничение доступа к гипервизорам ESXi и к виртуальным машинам (файлам виртуальных машин) реализуется в пределах ролевой модели разграничения доступа vSphere 5.5. Также возможен контроль доступа к операциям создания, запуска, остановки, удаления виртуальных машин.

Межсетевой экран. Через интерфейс СЗИ ВИ можно производить настройку правил фильтрации сетевого трафика гипервизора VMware ESXi.

Доверенная загрузка. В случае, когда целостность конфигурационных файлов виртуальной машины нарушена, функциональность доверенной загрузки виртуальной машины предотвращает запуск гостевой операционной системы.

Регистрация событий. СЗИ ВИ Dallas Lock позволяет регистрировать и просматривать события аудита в трех журналах: журнал сервера безопасности виртуальной инфраструктуры, журнал сервера виртуализации и журнал гипервизора. Для облегчения работы с журналами есть возможность фильтрации записей по определенному признаку, экспортирования журналов в различные форматы и выполнение архивации журналов.

Сохранение параметров конфигурации. Существует возможность создания файла конфигурации, который будет содержать выбранные администратором параметры.

Удаленное администрирование. Возможно удаленное (сетевое) администрирование СБ ВИ с помощью консоли сервера безопасности.

Развертывание и настройка СЗИ ВИ Dallas Lock

Вендор предлагает следующий порядок развертывания СЗИ ВИ Dallas Lock:

- Установка клиента СЗИ Dallas Lock 8.0 на сервер, предназначенный для сервера безопасности виртуальной инфраструктуры.

- Установка СБ ВИ Dallas Lock.

- Установка клиента СЗИ Dallas Lock 8.0 на сервер виртуализации.

- Ввод сервера виртуализации в СБ ВИ.

- Установка агента СЗИ ВИ Dallas Lock на защищаемые гипервизоры.

Прежде чем приступить к установке модулей, стоит ознакомиться с подробным списком ограничений по эксплуатации продукта. Так, например, администратор информационной безопасности не может назначить следующие роли и права на других пользователей: создание пользователей, ролей, групп и привилегий на сервере виртуализации, администрирование через консоль сервера безопасности. Также стоит обратить внимание, что суперадминистратором автоматически становится пользователь, установивший систему защиты Dallas Lock, и в дальнейшем изменять параметры его учетной записи средствами Windows запрещается.

Установка СБ ВИ Dallas Lock

Основными требованиями для установки СБ ВИ Dallas Lock является наличие установленного клиента СЗИ Dallas Lock 8.0 на сервере, компьютер не должен быть контроллером домена. Лицензия на сервер безопасности предоставляется на ключе eToken (RuToken), поэтому перед установкой необходимо проверить наличие соответствующих драйверов для USB-ключей.

Установка клиента СЗИ Dallas Lock 8.0 на сервер виртуализации

В процессе установки клиентской части СЗИ Dallas Lock 8.0 необходимо будет указать номер лицензии и код технической поддержки (код технической поддержки не является обязательным, но действующий код является условием доступа к сертифицированным обновлениям и условием предоставления технической поддержки).

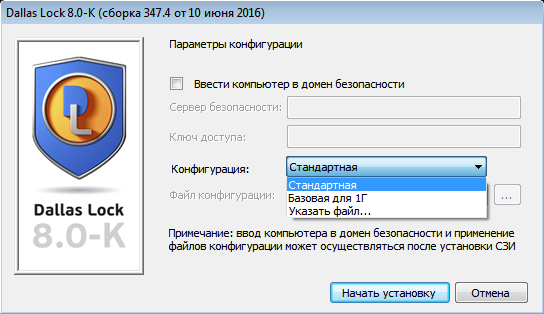

Для установки СЗИ ВИ ввод клиента Dallas Lock в домен безопасности не выполняется, если требуется, то загружается соответствующий файл конфигурации.

Рисунок 1. Выбор конфигурации клиента СЗИ ВИ Dallas Lock

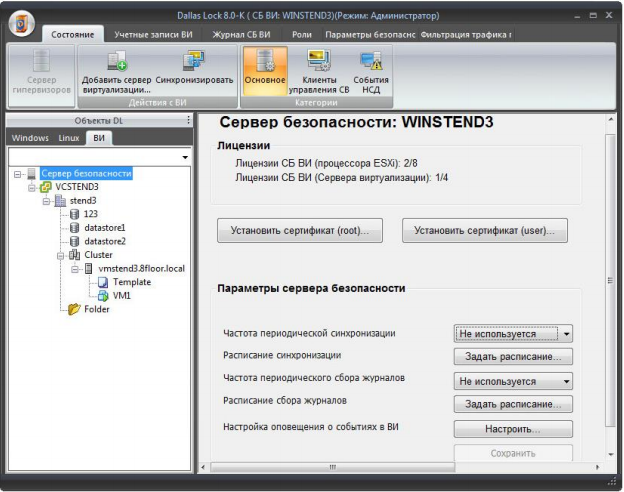

Основной инструмент администратора безопасности представлен на рис. 2. С помощью консоли сервера безопасности выполняется настройка и конфигурирование виртуальной инфраструктуры, установка агентов СЗИ ВИ Dallas Lock на гипервизоры, добавление серверов виртуализации, синхронизация настроек объектов виртуальной инфраструктуры с внутренней базой данных сервера безопасности, настройка уведомлений администратора об инцидентах безопасности.

Рисунок 2. Основной инструмент администратора безопасности — Консоль сервера безопасности СЗИ ВИ Dallas Lock

Установка агента СЗИ ВИ Dallas Lock

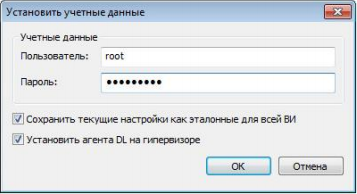

Чтобы обеспечить защищенность виртуальной инфраструктуры, на каждый гипервизор требуется установить агент СЗИ ВИ Dallas Lock. В то время как сервер безопасности осуществляет управление сервером vCenter, агент СЗИ ВИ Dallas Lock выполняет функции средства защиты информации на соответствующем VMware ESXi. Важным моментом во время установки агента является сохранение учетных данных администратора гипервизора. Эти действия выполняются через консоль администратора безопасности.

Рисунок 3. Сохранение учетных данных гипервизора и установка агента СЗИ ВИ Dallas Lock

Добавление серверов виртуализации

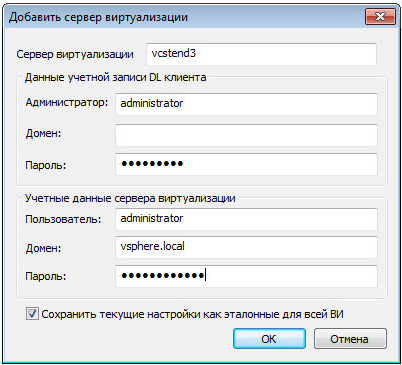

Ввести сервер виртуализации можно через консоль сервера безопасности (КСБ) или из оболочки администратора СЗИ Dallas Lock 8.0.

Для ввода сервера виртуализации с помощью КСБ потребуется указать следующие данные:

- имя в сети или IP-адрес сервера виртуализации;

- данные учетной записи администратора Dallas Lock 8.0 клиента;

- учетные данные сервера виртуализации.

Рисунок 4. Добавление сервера виртуализации из Консоли администратора безопасности СЗИ ВИ Dallas Lock

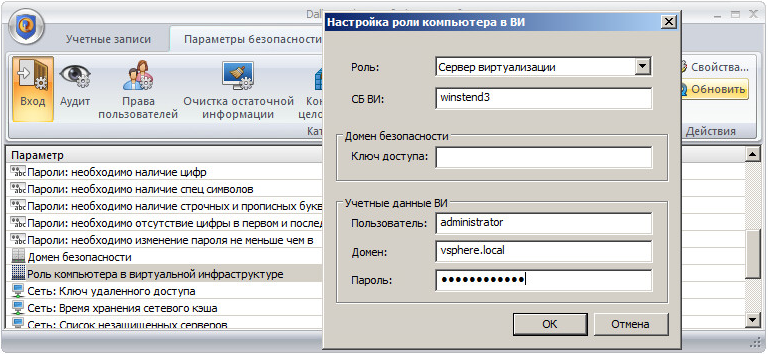

Для ввода в СБ ВИ из оболочки администратора необходимо выполнить настройку роли компьютера в виртуальной инфраструктуре.

Рисунок 5. Ввод в СБ ВИ из оболочки администратора

Синхронизация настроек объектов виртуальной инфраструктуры

В процессе синхронизации выполняется сверка соответствия настройки объектов виртуальной инфраструктуры с внутренней базой данных СБ ВИ. Если злоумышленник внес изменения в настройки виртуальной инфраструктуры, во время синхронизации конфигурация вернется в прежнее состояние. При этом не затрачиваются ресурсы на синхронизацию данных, которые не подвергались изменению. Синхронизацию по команде администратора возможно выполнить для определенного сервера виртуализации или для всей виртуальной инфраструктуры, также у администратора есть возможность задать частоту периодической синхронизации и расписание синхронизации.

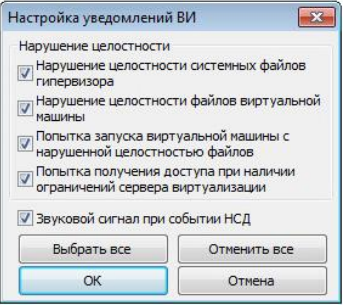

Настройка уведомлений администратора об несанкционированных действиях

Если была выполнена попытка нелегитимного доступа к объектам виртуальной инфраструктуры, информацию о событии можно найти в журнале сервера безопасности, а на самом сервере будет воспроизведен звуковой сигнал и отображено всплывающее сообщение на панели задач. Параметры настройки уведомлений представлены на рис.6.

Рисунок 6. Настройка уведомлений виртуальной инфраструктуры в СЗИ ВИ Dallas Lock

Работа с СЗИ ВИ Dallas Lock

Как было отмечено ранее, решение является системой защиты информации в виртуальной инфраструктуре, сертифицированной на соответствие требованиям руководящих нормативных документов по защите информации. С этой целью администратору безопасности необходимо произвести настройку подсистем управления пользователями, управления доступом к объектам инфраструктуры, контроля целостности и аудита.

Управление учетными записями в СЗИ ВИ Dallas Lock

Редактирование учетных записей, созданных средствами Windows, системой защиты информации от несанкционированного доступа, синхронизированных из Active Directory и созданных на сервере виртуализации, производится в консоли администратора безопасности. Здесь настраиваются такие параметры, как тип учетной записи, число разрешенных сеансов и расписание работы.

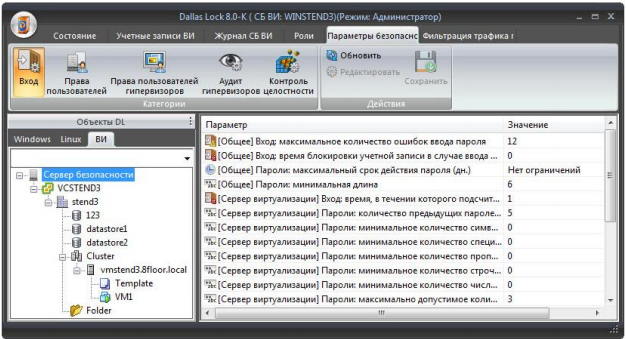

Средствами СЗИ ВИ Dallas Lock возможно настроить политики входа на vCenter и гипервизор ESXi.

Рисунок 7. Изменение парольной политики в Консоли сервера безопасности СЗИ ВИ Dallas Lock

Управление доступом к объектам виртуальной инфраструктуры

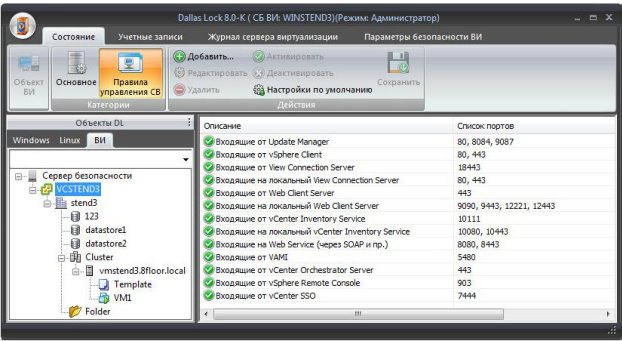

Подсистема управления доступом к объектам виртуальной инфраструктуры позволяет гибко и оперативно настроить правила управления сервера виртуализации, управлять ролями и правами пользователей, выполнять настройку фильтрации трафика гипервизора.

Рисунок 8. Редактирование правил управления сервера виртуализации в Консоли сервера безопасности СЗИ ВИ Dallas Lock

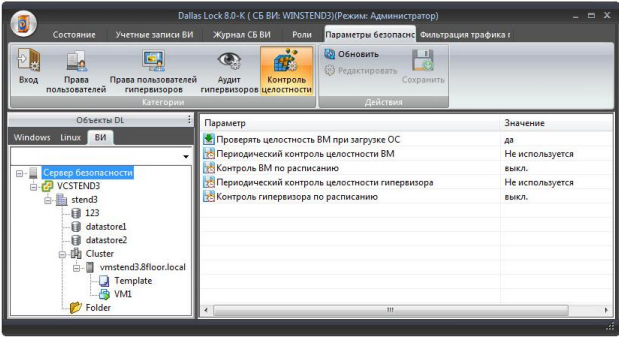

Контроль целостности

Контроль целостности осуществляется для следующих объектов: системные файлы гипервизора ESXi, конфигурационные файлы ВМ. Настройка параметров контроля целостности выполняется с помощью Консоли сервера безопасности СЗИ ВИ Dallas Lock. Контроль целостности для сервера виртуализации vCenter осуществляется средствами СЗИ Dallas Lock.

Рисунок 9. Редактирование правил контроля целостности в Консоли сервера безопасности СЗИ ВИ Dallas Lock

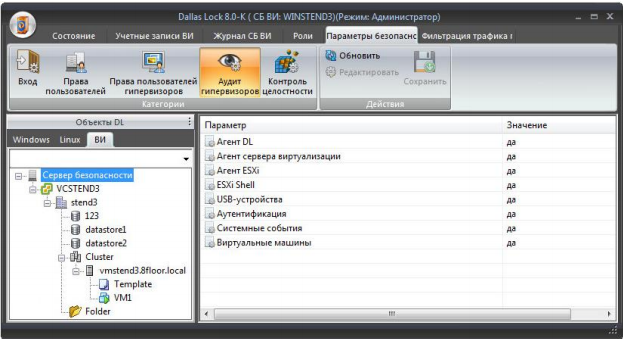

Аудит событий виртуальной инфраструктуры

События безопасности регистрируются на всех гипервизорах, на которых установлен агент. В СЗИ ВИ Dallas Lock поддерживается аудит следующих типов событий безопасности:

- Сведения о действия агента, который управляет функциями безопасности на гипервизоре ESXi.

- Сведения о действиях агента, который взаимодействует с сервером виртуализации.

- Сведения о действиях агента, который управляет и конфигурирует гипервизор ESXi и виртуальные машины.

- События и записи всех введенных команд в ESXi Shell.

- События, связанные с подключаемыми USB-устройствами к гипервизору.

- События, связанные с аутентификацией на гипервизоре.

- Системные события.

- События, связанные с виртуальными машинами и гипервизорами ESXi.

Полученные события группируются в зависимости от типов и отображаются в трех журналах.

Рисунок 10. Настройка параметров аудита гипервизоров в Консоли сервера безопасности СЗИ ВИ Dallas Lock

Выводы

На сегодняшний день для обработки информации в государственных информационных системах, информационных системах персональных данных или в автоматизированных системах управления производственными и технологическими процессами организациям требуется выполнять требования регуляторов — Приказы №17, №21 и №31 ФСТЭК России. Помимо уже существующих средств защиты виртуальной инфраструктуры, на отечественном рынке ИБ появился новый продукт — СЗИ ВИ Dallas Lock, который уже сейчас можно смело назвать достойным конкурентом существующих решений для обеспечения 1 уровня защищенности персональных данных, защиты информации в государственных информационных системах 1 класса защищенности и автоматизированных систем управления производственными и технологическими процессами до 1 класса защищенности включительно, создания защищенных многопользовательских автоматизированных систем до класса защищенности 1Г включительно.

Процесс установки прост и интуитивно понятен. Администратору безопасности предоставляется возможность управления паролями, доступом к объектам виртуальной инфраструктуры, настройками брандмауэра, подсистемой контроля целостности.

Все продукты вендора совместимы между собой и позволяют выстроить комплексное решение для защиты виртуальной и физической инфраструктуры.

Несмотря на то, что в текущей версии поддерживается только ограниченный список гипервизоров, а именно VMware vCenter Server 5.5 и VMware ESXi 5.5, компания «Конфидент» планирует поддержку VMware ESXi версии 6.0, 6.5 и Microsoft Hyper-V в рамках плановых обновлений. Однако разработчики решений в сфере виртуализации не стоят на месте, и некоторые российские компании уже переходят на решение VMware NSX — платформу виртуализации сети для программного центра обработки данных. В отличие от конкурентов, СЗИ ВИ Dallas Lock на текущий момент не поддерживает эту платформу.

Достоинства:

- Наличие сертификата ФСТЭК России на соответствие 5 классу защищенности от НСД и 4 уровню контроля отсутствия НДВ.

- Совместимость со всей продуктовой линейкой Dallas Lock для построения комплексного решения по защите физической и виртуальной инфраструктуры.

- Возможность управления политиками безопасности нескольких серверов виртуализации из единой консоли.

- Простота развертывания, настройки и администрирования.

Недостатки:

- Малое количество поддерживаемых гипервизоров на сегодняшний день (VMware vCenter Server 5.5 и VMware ESXi 5.5).

- Отсутствие поддержки платформы VMware NSX.

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

Источник

Dallas lock как правильно настроить

Настройка аппаратных идентификаторов в Dallas lock 8.0

В предыдущей статья мы рассматривали создание новой учетной записи для пользователей. Там оказалось все очень просто. Теперь для того, чтобы улучшить безопасность вы решили настроить вход пользователя в компьютер по электронному ключу флешки (рутокен, етокен). Для того чтобы это сделать нужно произвести несколько не сложных действий.

Благодаря данному способу никто кроме владельца электронного ключа и администратора не сможет зайти в компьютер. Давайте рассмотрим, как произвести настройку аппаратных идентификаторов в Dallas lock 8.0

Как в Dallas lock 8.0 включить аппаратные идентификаторы

И так для начала нужно выбрать необходимый считыватель и включить его. Для этого запускаем Администратор Dallas lock. Переходим на вкладку Параметры безопасность и ищем пункт Настройка считывателей аппаратных идентификаторов.

В открывшемся окне отмечаем необходимый тип.

Как настроить аппаратные идентификаторы

Открываем учетную запись, для которой вы хотите настроить вход в пк по идентификатору и слева переходим в раздел Аппаратная идентификация. В моем случае это eToken. Подключаете его к компьютеру, и чтобы его увидел Dallas lock нужно установить драйвера. Скачать вы их сможете в конце статьи. Производим форматирование.

Вводим пин код администратора, а также придумываем пин код для ключа и форматируем.

Теперь нужно записать необходимую информацию на идентификатор, для кликаем записать.

Вводим пин код идентификатора тот который придумали, когда форматировали ключ.

Вот и все теперь без электронного ключа пользователь не сможет войти в свою учетную запись.

Официальный сайт — https://dallaslock.ru/

Скачать драйвера для eToken — https://www.aladdin-rd.ru/support/downloads/etoken

Настройка Dallas Lock 8 Аппаратная идентификация

Руководство — СЗИ НСД Dallas Lock 8.0 Руководство по эксплуатации — файл n1.doc

5.4.Дополнительные режимы доступа

5.4.1.«Мягкий» режим контроля доступа к ресурсам

В системе Dallas Lock 8.0 реализован особый механизм контроля доступа к информационным ресурсам, «мягкий» режим. Такой режим, при котором:

- Проверяются все права дискреционного доступа.

- Сообщения о запрете при попытке пользователя произвести запрещенную политиками безопасности операцию заносятся в журнал доступа к ресурсам.

- В тоже время, доступ к запрещенным пользователю объектам предоставляется, несмотря на запрет.

«Мягкий» режим полезен при настройке замкнутой программной среды (смотри далее), при настройке мандатного доступа, а также для временного отключения контроля доступа системой защиты.

Для того чтобы события о запрете заносились в журнал, должен быть соответствующим образом настроен аудит доступа к ресурсам файловой системы.

Чтобы включить «мягкий» режим контроля доступа к файловой системе необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 97. Включение мягкого режима

В появившемся окне отметить флажком поле «Автоматически отключать «мягкий» режим при перезагрузке», если этого требует политика безопасности, и нажать «Да» и (Рис. 98).

Рис. 98. Включение мягкого режима

Система выведет подтверждение об успешном включении «мягкого» режима. Выключение «мягкого» режима возможно в этом же окне: пункт меню будет иметь значение «Выключить мягкий режим».

Включать/выключать «мягкий» режим может только пользователь, наделенный правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»). При попытке включения другим пользователем, система выведет соответствующее предупреждение.

5.4.2.«Режим обучения»

Режим обучения похож на «мягкий» режим контроля доступа. Но он позволяет не только заносить события о запрете доступа, но и автоматически назначать права на ресурсы, к которым доступ блокируется.

Чтобы включить «режим обучения» необходимо в основном окне оболочки администратора нажать кнопу «DL»

Рис. 99. Включение режима обучения

Появится окно подтверждения включения данного режима (Рис. 100).

Рис. 100. Включение режима обучения

После включения режима обучения появится окно для назначения дискреционного доступа, в котором необходимо указать, какие параметры безопасности должны быть автоматически назначены на ресурсы, к которым блокируется доступ.

Аналогично «Мягкому» режиму для включения/выключения режима обучения пользователь должен быть наделен правами на деактивацию системы защиты (вкладка «Параметры безопасности» => «Права пользователей» => политика «Деактивация системы защиты»).

Рис. 101. Предупреждение о включенном режиме обучения

5.4.3.Механизм замкнутой программной среды

На одной рабочей станции может быть несколько пользователей, которые, в соответствии с политиками безопасности, могут работать с разными программами.

Для усиленных мер безопасности в системе Dallas Lock 8.0 существует механизм «Замкнутой программной среды», ЗПС, (иногда говорят «Изолированная программная среда» — ИЗС), который позволяет явно указать с какими программами пользователь может работать (со всеми же остальными программами пользователь работать соответственно не может).

Для реализации механизма замкнутой программной среды необходимо произвести ряд настроек. Общий смысл настроек состоит в том, чтобы установить глобальный запрет на выполнение всех программ, а потом разрешить запуск только тех приложений, которые необходимы данному пользователю для работы. Для организации ЗПС используются механизмы дискреционного контроля доступа. А конкретно право «Выполнение».

Для создания замкнутой программной среды рекомендуется все права назначать не для конкретного пользователя, а для специально созданной группы. В этом случае, если создать нового пользователя с теми же ограничениями на использования программ, достаточно будет добавить его в ту же самую группу, а не выполнять все настройки заново.

Первый вход только что созданного пользователя должен осуществляться без ограничений ЗПС, так как при первом входе в системной папке создается профиль пользователя. Таким же образом, если на компьютере установлен Microsoft Office, то, войдя первый раз новым пользователем до включения ограничений ЗПС, нужно запустить какое-либо приложение офиса, так как он производит локальную установку в профиль. Только после того, как профиль пользователя создан, нужные приложения установлены и инициализированы, можно начинать настройку ЗПС (либо добавлять пользователя в группу с ЗПС ограничениями).

Нужно помнить, что исполняемыми файлами считаются не только файлы с расширениями *.exe, но и все другие файлы, которые открываются с флагами на выполнение. Это, прежде всего, *.dll, *.sys, *.scr и прочие. Таким образом, если необходимо разрешить пользователю работать с Microsoft Word, то недостаточно будет ему разрешить запускать файл WINWORD.EXE. Ведь WINWORD.EXE использует также множество *.dll файлов, которые тоже нужно разрешить данному пользователю для запуска.

5.4.3.1.Настройка ЗПС с использованием мягкого режима

Для настройки ЗПС с использованием «мягкого» режима в системе защиты Dallas Lock 8.0 существует дополнительный механизм. Пример такой настройки описан ниже.

Пусть пользователь, для которого нужно организовать ЗПС, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Создать специальную группу, например, ZPS, и включить пользователя zaps в группу ZPS. Для группы ZPS в глобальных настройках запретить запуск всего (вкладка «Контроль доступа» => «Глобальные» => «Параметры по умолчанию») (Рис. 102).

Рис. 102. Глобальный запрет запуска программ для настройки ЗПС

- Включить параметр аудита «Аудит: заносить в журнал все ошибки при включенном мягком режиме» (вкладка «Параметры безопасности» => «Аудит») (Рис. 103).

Рис. 103. Включение аудита доступа

- Далее необходимо включить «мягкий режим» контроля доступа и желательно очистить журнал доступа ресурсов. Отправить компьютер в перезагрузку.

Следует помнить, что не все приложения достаточно просто запустить. Некоторые сложные приложения на своем старте загружают не все исполняемые модули, а только необходимые, остальные модули они подгружают динамически, в процессе работы. Поэтому после запуска приложения лучше выполнить все основные действия приложения для работы.

На этом этапе в журнале доступа к ресурсам формируется список файлов, которые нужны данному пользователю для работы.

- Загрузить систему под учетной записью администратора. Запустить оболочку администратора системы защиты, открыть журнал доступа к ресурсам.

- Настроить и применить фильтр журнала доступа к ресурсам: пользователь – «zaps», результат – «ошибка» (Рис. 104).

Рис. 104. Фильтр журнала доступа к ресурсам

- Далее, щелчком правой кнопки мыши на поле с записями журнала необходимо вызвать контекстное меню и выбрать пункт «Права для файлов» или нажать эту кнопку на панели «Действия» (Рис. 105).

Рис. 105. Контекстное меню в журнале доступа к ресурсам

- В появившемся окошке редактирования параметров безопасности назначить дискреционные права для группы ZPS «только чтение» (Рис. 106).

Рис. 106. Назначение дискреционных прав для файлов

После нажатия кнопки «ОК» система попросит пользователя выбрать еще одно действие для настройки параметров безопасности (Рис. 107):

Рис. 107. Настройка параметров безопасности

В этом случае, если назначаются права на доступ к ресурсам для группы ZPS впервые, то параметры безопасности будут созданы независимо от выбранного значения «Да» или «Нет». Если же необходимо добавить параметр (например, право запускать еще какую-либо программу), то в этом случае следует нажать кнопку «Да», чтобы добавить параметр и не потерять существующие.

Рис. 108. Назначение прав через кнопку Свойства для операции пользователя

Таким образом, ЗПС организована. Теперь необходимо отключить «мягкий режим» и зайти пользователем zaps. Этот пользователь сможет работать только с необходимыми программами.

Следует помнить, что вполне вероятна ситуация, когда не все нужные для работы пользователя исполняемые файлы занеслись в список. Так как некоторые приложения вызывают какие-либо другие исполняемые файлы только при активизации определенных функций. Если после включения ЗПС у пользователя zaps какое-либо приложение стало работать неправильно – это можно сразу же увидеть в журнале доступа к ресурсам. Скорее всего, для какого-то еще исполняемого файла необходимо добавить право на исполнение для данного пользователя (группы).

5.4.3.2.Настройка ЗПС с использованием режима обучения

Пусть пользователь, для которого нужно организовать замкнутую программную среду, уже создан и инициализирован (к примеру, он называется zaps). Далее для настройки ЗПС, необходимо выполнить следующие шаги по настройке:

- Как и в примере по настройке ЗПС с использованием «мягкого» режима (описано выше), необходимо создать специальную группу, например, ZPS, включить пользователя zaps в группу ZPS и для группы ZPS в глобальных настройках запретить запуск всего (Рис. 102).

- В дополнительном меню кнопки

необходимо включить «режим обучения».

- Далее, в появившемся окне дискреционного доступа назначить для выбранной группы параметр безопасности «только чтение». Это просто сделать, нажав саму кнопку «только чтение» (Рис. 109).

Рис. 109. Настройка прав доступа для режима обучения

- Теперь необходимо перезагрузить компьютер и осуществить вход под учетной записью пользователя zaps.

- Поработать немного под этим пользователем, запустив необходимые приложения. В процессе работы в «режиме обучения» на запущенные приложения назначается дескриптор в соответствии с произведенной настройкой при включении режима.

- В период пока включен «режим обучения» пользователю zaps становятся доступны для запуска все необходимые приложения.

- Чтобы выключить режим обучения для пользователя, необходимо завершить его сеанс, зайти под учетной записью администратора и выбрать в дополнительном меню пункт «Выключить режим обучения». После выключения — доступ к приложениям будет определяться в соответствии с назначенными правами: и администратором безопасности, и в процессе «режима обучения».

Настройка СЗИ Dallas Lock версии 8-К

Настройка СЗИ Dallas Lock версии 8-К

В предыдущей статье рассмотрена тема установки «Системы защиты от несанкционированного доступа Dallas Lock 8.0». В этом материале показано как настроить сертифицированное средство защиты информации (СЗИ) от несанкционированного доступа Dallas Lock версии 8-К. Показано как настроить СЗИ Dallas Lock и установить на контроль целостности другие средства защиты, на примере антивирусного средства Dr.Web, средства криптографической защиты информации (СКЗИ) КриптоПро CSP, СКЗИ ViPNet Client, СКЗИ ViPNet CSP.

Настройка параметры входа

Для настройки входа в систему, установки атрибутов пароля, аппаратных считывателей необходимо выбрать вкладку «Параметры безопасности», закладку «Вход», требуемые настройки показаны на (рис. 1).

Рис 1. Параметры входа в систему

Настройка полномочий пользователей

Для настройки прав пользователей в оболочке администратора на основной вкладке «Параметры безопасности» выделить категорию «Права пользователей» установить параметры как показано на. (рис. 2):

Рис 2. Параметры входа в систему

Настройка параметров аудита

Для настройки параметров аудита необходимо выбрать вкладку «Параметры безопасности» => «Аудит. Требуемые параметры показаны на рисунке ниже (рис 3).

Рис 3. Параметры аудита

Настройка очистки остаточной информации

Для того чтобы настроить процесс очистки остаточной информации, необходимо в оболочке администратора открыть категорию «Очистка остаточной информации» на вкладке «Параметры безопасности» и установить параметры, как показано на (рис. 4).

Рис 4. Параметры очистки остаточной информации

Настройка параметров контроля целостности

Для настройки контроля целостности необходимо в оболочке администратора на вкладке «Параметры безопасности» выделить категорию «Контроль целостности» и установить параметры как показано на рисунке (рис. 5).

Рис 5. Закладка Контроль целостности в оболочке администратора

Настройка контроля ресурсов

Для настройки контроля ресурсов, необходимо добавить исполняемые файлы средств защиты информации, установленных на АРМ, для которых необходимо назначить аудит (список файлов приведен в конце статьи). Для того чтобы добавить объект в контроль целостности необходимо: с помощью оболочки администратора в списке объектов категории «Контроль целостности» на вкладке «Контроль доступа» нажать кнопку «Добавить». В появившемся диалоговом окне, с помощью управляющих кнопок или прописав вручную, необходимо указать путь к ресурсу и нажать кнопку «Выбрать». Откроется окно редактирования параметров объекта ФС. В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (см. ниже). Задать проверку контроля целостности для локальных объектов файловой системы без помощи оболочки администратора, а с помощью контекстного меню можно следующим способом:

- Правым щелчком мыши на значке объекта, для которого необходимо установить проверку контроля целостности, открыть контекстное меню и выбрать из него пункт «DL8.0: Права доступа» (рис. 6).

Рис 6. Права доступа

- В отобразившемся окне редактирования параметров необходимо открыть закладку «Контроль целостности» (рис. 7).

Рис 6. Закладка контроль целостности

- Необходимо выставить флажок в поле «Контроль целостности включен» и выбрать алгоритм расчета контрольной суммы, ГОСТ Р 34.11-94.

- Отметить при необходимости поле «Проверять контроль целостности при доступе».

- Нажать «Применить» и «ОК»

Системные файлы средств защиты информации, которые необходимо поставить на контроль целостности указаны в Приложении 1, данного руководства.

Управление учетными записями

По умолчанию в системе защиты Dallas Lock 8.0 всегда присутствуют следующие учетные записи:

— Суперадминистратор — учетная запись пользователя, установившего СЗИ НСД (запись невозможно удалить из системы);

— «anonymous» — учетная запись для проверки входов с незащищенных СЗИ машин (запись невозможно удалить из системы, но нужно отключить);

— «secServer» — через эту учетную запись Сервер безопасности подключается к данному ПК и проводит оперативное управление (запись невозможно удалить из системы, но нужно отключить, если не используется Сервер Безопасности);

«**» — специальная учетная запись, разрешающая всем доменным пользователям вход на защищенный системой компьютер. Создаётся только на ПК, которые в момент установки СЗИ НСД входят в Active Directory. Запись нужно отключить.

Для отключения учетных записей необходимо выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора и выбрать учетную запись, которую необходимо отключить, нажав на нее два раза левой кнопкой мыши, появится окно редактирования параметров учетной записи, на вкладке «Общие» в поле «Параметры» отметить пункт «Отключена».

В системе должно быть заведено три пользователя: Пользователь 1, Пользователь 2 и Администратор информационной безопасности.

У пользователей имеется индивидуальная учетная запись в операционной системе Windows и своим идентификатором для ПАК «Соболь».

Администратору ИБ, Пользователь 1, Пользователь 2, предоставлены права на доступ к информационным ресурсам, программным и техническим средствам автоматизированной системы согласно матрице доступа.

Матрица доступа к защищаемым ресурсам

п/п

C:Program Files (x86)Crypto Pro

1 Системные каталоги включают в себя директорию операционной системы (C:Windows) а также каталоги прикладного программного обеспечений (C:Program files);

2 К объектам профиля пользователя относят каталоги «Рабочий стол», «Мои документы», «Мои рисунки», а также каталоги, в которых хранятся пользовательские настройки прикладного программного обеспечения «Application Data», «Local Settings» и другие;

3 К операциям записи так же относят модификацию, удаление и изменение прав доступа;

4 Запрет доступа имеет приоритет над остальными правами пользователя, в том числе групповыми.

Создание локального пользователя

Для создания нового пользователя в системе защиты необходимо:

- Выделить категорию «Учетные записи» на одноименной вкладке оболочки администратора.

- Нажать кнопку «Создать» в категориях «Действия» или выбрать соответствующую из контекстного меню. На экране появится окно создания новой учетной записи

- В поле «Размещение» необходимо выбрать значение «Локальный».

- В поле «Логин» необходимо ввести логин (имя) регистрируемого пользователя. При вводе имени в системе существуют следующие правила: максимальная длина имени — 32 символа; имя может содержать латинские символы, символы кириллицы, цифры и специальные символы; разрешается использовать различные регистры клавиатуры.

Если учетная запись была создана ранее, нажатие кнопки поиска, разворачивает список учетных записей пользователей, зарегистрированных только в ОС данного компьютера

- После нажатия кнопки «OK» появится окно редактирования параметров учетной записи

На вкладке «Общие» требуется ввести следующие параметры: полное имя;

Далее, в процессе создания или регистрации локального пользователя необходимо включить его в группу «Пользователи». В окне закладки «Группы» отображены названия групп, в которые включен пользователь (рис. 24). По умолчанию, каждый новый пользователь входит в группу «Пользователи»

- Чтобы включить пользователя в определенную группу необходимо нажать «Добавить». Появится список всех групп пользователей, имеющихся в системе (кроме тех, в которые пользователь уже включен)

- В поле «Размещение» необходимо оставить значение «Локальный». В списке групп нужно выбрать «Пользователи».

- Завершающей операцией по созданию учетной записи пользователя является назначение пароля. Назначение пароля предлагается системой после заполнения всех необходимых параметров в окне создания учетной записи и нажатия кнопки «ОК»

Для создания пароля, отвечающего всем установленным требованиям политик безопасности, необходимо воспользоваться помощью генератора паролей системы защиты. Для этого нажать кнопку с надписью: «Генерация пароля». Система автоматически создаст случайный пароль, удовлетворяющий политикам сложности пароля, значение которого необходимо ввести в поля «Пароль» и «Подтверждение».

Перечень файлов VipNet Client и VipNet CSP.

4systems

Средства защиты информации

тел. (812) 945-41-

office@4systems.ru

RSS: статьи

Нет товаров в корзине.

Выбирайте товары для

заказа в каталоге товаров

Вы здесь: Главная > Статьи > Dallas Lock удалить

Инструкция по аварийному восстановлению Dallas Lock 8.0

Общий порядок аварийного восстановления СЗИ от НСД следующий:

- Декодирование преобразованных областей жесткого диска (данный этап не выполняется, если диски не были преобразованы) (актуально для СЗИ от НСД Dallas Lock 8.0-С).

- Отключение модуля доверенной загрузки (загрузчика) и подмена системных файлов Dallas Lock 8.0 с помощью загрузочного диска восстановления (подмена библиотек Dallas Lock 8.0 на библиотеки Windows).

- Редактирование реестра с помощью специальной утилиты.

Этап № 1. Аварийное декодирование областей жесткого диска

Если на жестком диске имеются шифрованные файлs и/или разделы, то необходимо произвести их декодирование. Это следует сделать с помощью модуля доверенной загрузки. Если модуль доверенной загрузки работает корректно, это означает, что есть возможность вызвать аварийное декодирование преобразованных дисков прямо из загрузчика. В поле авторизации загрузчика необходимо ввести пароль администратора СЗИ НСД Dallas Lock 8.0-С, и с помощью кнопки F2 выбрать действие: Аварийное восстановление (Рис_1 ).

Система запустит процесс обратного преобразования и сообщит об успешном окончании. После завершения декодирования преобразованных областей дисков необходимо загрузиться с диска восстановления.

Этап № 2. Отключение загрузчика Dallas Lock 8.0 и подмена системных файлов

Необходимо вставить компакт-диск для аварийного восстановления Dallas Lock 8.0 в привод и загрузиться с него (предварительно установив в BIOS загрузку с CD). В появившемся меню загрузочного диска необходимо выбрать пункт «Аварийное восстановление» (Рис_2 ).

После загрузки в консоли аварийного восстановления будут предложены команды:

- DLOFF – аварийное отключение Dallas Lock в Windows;

- DLMBROFF – отключение модуля доверенной загрузки Dallas Lock;

- RESTART – перезагрузка;

- HELP – справка.

Если был активирован модуль доверенной загрузки, то командой DLMBROFF его необходимо отключить. После чего система выведет сообщение о том, что в MBR установлен оригинальный загрузчик. Далее необходимо отключить саму систему защиты Dallas Lock 8.0 командой DLOFF. После этого система выведет сообщение о том, что система защиты аварийно отключена. Далее необходимо ввести команду RESTART для перезагрузки компьютера. После перезагрузки система защиты Dallas Lock 8.0 будет отключена.

Этап № 3. Очистка реестра

Далее для корректного отключения системы защиты необходимо внести изменения в реестр. Сделать это можно вручную, или воспользовавшись специальной утилитой по очистке реестра DlRestoreSystem, которая находится на диске аварийного восстановления в директории util. Необходимо войти в ОС под учетной записью администратора Windows и запустить файл DlRestoreSystem.exe с диска (Рис_3 ).

После запуска данной утилиты с правами администратора и команды завершения снятия системы Dallas Lock 8.0, будет предложено перезагрузиться. Также в процессе снятия системы защиты будет предложено оставить или удалить системную папку DLLOCK80 с хранящимися в ней журналами и другими конфигурационными файлами. После перезагрузки система защиты Dallas Lock 8.0 будет удалена с компьютера, теперь можно снова запустить её установку. Если по каким либо причинам данный способ аварийного восстановления не сработал, то необходимо воспользоваться аварийным восстановлением в ручном режиме.

Dallas Lock 8.0-K — система защиты конфиденциальной информации, в процессе её хранения и обработки, от несанкционированного доступа.

Представляет собой программный комплекс средств защиты информации в автоматизированных системах и в информационных системах, осуществляющих обработку персональных данных.

Система защиты Dallas Lock 8.0-K может быть установлена на любые компьютеры, работающие под управлением следующих ОС:

- Windows ХР (SP 3) (32-bit),

- Windows Server 2003 (R2) (32-bit),

- Windows Vista (SP2) (32-bit и 64-bit),

- Windows Server 2008 (SP 2) (32-bit и 64-bit),

- Windows Server 2008 R2 (64-bit),

- Windows 7 (32-bit и 64-bit).

Dallas Lock 8.0-K позволяет в качестве средств опознавания пользователей использовать аппаратные электронные идентификаторы. Поддерживаются USB-флэш-накопители, ключи Touch Memory, смарт-карты eToken и USB-брелоки eToken, ruToken и ruToken ЭЦП.

СЗИ от НСД Dallas Lock 8.0-K обеспечивает:

- Защиту конфиденциальной информации от несанкционированного доступа стационарных и портативных компьютеров как автономных, так и в составе ЛВС, через локальный, сетевой и терминальный входы.

- Дискреционный принцип разграничения доступа к информационным ресурсам в соответствии со списками пользователей и их правами доступа (матрица доступа).

- Аудит действий пользователей – санкционированных и без соответствующих прав; ведение журналов регистрации событий.

- Контроль целостности файловой системы и программно-аппаратной среды.

- Объединение защищенных ПК для централизованного управления механизмами безопасности.

- Приведение АС в соответствие законодательству РФ по защите информации.

СЗИ НСД Dallas Lock 8.0-K является усовершенствованным продуктом и содержит ряд преимуществ по сравнению с предыдущими версиями Dallas Lock, среди которых:

- Поддержка современных ОС, в том числе 64-х битных.

- Отсутствие необходимости активировать систему, что значительно упрощает внедрение. Достаточным является инсталляция системы, которая происходит только по уникальному коду диска.

- Полностью переработанный, инновационный интерфейс.

- Улучшенная работа с доменными пользователями. Реализован механизм регистрации доменных учетных записей пользователей системы с использованием масок, по символу «*». В контексте системы защиты символ «*» имеет значение «все». Таким образом, уже нет необходимости регистрировать каждого отдельного доменного пользователя в системе защиты, что позволяет кардинально упростить внедрение и настройку системы. Так же это избавляет от проблем, связанных с необходимостью синхронизации данной СЗИ и контроллера домена при появлении новых пользователей в домене. При желании можно использовать «классическую схему» работы с пользователями, которая была реализована в Dallas Lock 7.7, когда каждому пользователю домена соответствует своя учетная запись системы защиты.

- Оптимизированный Сервер Безопасности. Механизм синхронизации с клиентской рабочей станцией качественно переработан, что позволяет на порядок ускорить его работу, снизить загрузку сети и увеличить скорость загрузки клиентских рабочих станций.

- Консоль Сервера Безопасности отделена от Сервера Безопасности и может быть запущена на любой другой защищенной рабочей станции, находящейся в той же локальной сети. При этом для связи используется защищенный сетевой протокол, который исключает возможность несанкционированного вмешательства.

- Переработанная модель дискреционного доступа — 5 интуитивно понятных категорий прав для определения доступа к файлам и папкам.

- Расширенный перечень средств аппаратной (двухфакторной) аутентификации. Добавлена возможность использования в качестве аппаратных идентификаторов USB-Flash дисков (флешек) (идентификация осуществляется по уникальному номеру тома).

- В новой версии контроль целостности программно-аппаратной среды проверяется по команде администратора, по расписанию, периодически.

- Отчет по правам и конфигурациям (инвентаризация) имеет более гибкие и удобные настройки. Отчет открывается в отдельном текстовом файле, который можно вывести на печать. Для формирования отчета есть возможность:

- выбрать его тип: по назначенным правам, список пользователей, политики безопасности или и то и другое;

- выбрать параметры необходимых ресурсов: общие папки, глобальные права или конкретный ресурс, указав его размещение (путь);

- и выбрать параметр, определяющий сортировку списков отчета (по ресурсам или пользователям).

- Реализован механизм генерации сложных паролей. Кнопка генератора паролей находится рядом с полями ввода нового пароля и позволяет сгенерировать пароль, отвечающий всем установленным администратором безопасности параметрам сложности пароля.

- Кроме традиционных, добавлена новая политика настройки сложности паролей. Это — необходимость отсутствия цифры в первом и последнем символе.

- Качественно переработан механизм сигнализации. Ситуации несанкционированного доступа на клиентских рабочих станциях отслеживаются и сопровождаются сигнализацией на Сервере безопасности. События НСД заносятся в журнал СБ, на самом же компьютере с установленным СБ воспроизводится звуковой сигнал и выводится всплывающее сообщение на панели задач. В системе реализована настройка оповещений о событиях (выбор событий), а также механизм отправки сообщений о событиях НСД на электронную почту.

Возможности в версии Dallas Lock 8.0-K

Система защиты информации от несанкционированного доступа Dallas Lock 8.0-K предоставляет следующие возможности:

- В соответствии со своим назначением, система запрещает посторонним лицам доступ к ресурсам ПК и позволяет разграничивать права зарегистрированных в системе защиты пользователей при работе на компьютере. Разграничения касаются прав доступа к объектам файловой системы, доступ к сети, сменным накопителям, аппаратным ресурсам. Для облегчения администрирования возможно объединение пользователей в группы. Контролируются права доступа для локальных, доменных, сетевых и терминальных пользователей.

- В качестве средства идентификации пользователей служат индивидуальные пароли пользователей и, при необходимости, аппаратные идентификаторы:

- USB-флэш-накопители (флешки);

- электронные ключи Touch Memory (iButton);

- USB-ключи Aladdin eToken Pro/Java;

- смарт-карты Aladdin eToken PRO/SC;

- USB-ключи Rutoken (Рутокен) и Rutoken ЭЦП.

Тем самым в системе реализована двухфакторная аутентификация, присущая системам с повышенной защитой. В тоже время аппаратная идентификация обязательной не является.

Для решения проблемы «простых паролей» система имеет гибкие настройки сложности паролей. Можно задать минимальную длину пароля, необходимость обязательного наличия в пароле цифр, специальных символов, строчных и прописных букв, степень отличия нового пароля от старого и прочее.

Кроме того, в системе имеется механизм генерации паролей, соответствующих всем установленным параметрам сложности.

Одним из основных показателей защищенности системы является наличие дискреционного принципа контроля доступа. Он обеспечивает доступ к защищаемым объектам (дискам, каталогам, файлам) в соответствии со списками пользователей (групп) и их правами доступа (матрица доступа). В соответствии с содержимым списка вычисляются права на доступ к объекту для каждого пользователя (открытие, запись, чтение, удаление, переименование, запуск, копирование и прочие). Причем каждое право может находиться в состоянии «запретить»/«разрешить» на разных уровнях.

Возможно ограничение круга доступных для пользователя объектов файловой системы (дисков, папок и файлов под FAT и NTFS), а также аппаратных устройств. Применяется полностью независимый от ОС механизм определения прав доступа пользователя к ресурсам. Система защиты Dallas Lock анализирует назначенные политики доступа согласно иерархии назначенных параметров на объекты снизу вверх, то есть при попытке пользователя совершить с объектом ФС или программно-аппаратной среды компьютера любую операцию, проверка происходит, начиная с локальных параметров объекта; глобальные параметры проверяются в последнюю очередь. При этом локальные настройки имеют приоритет над глобальными. Приоритеты параметров в системе защиты Dallas Lock 8.0-K следующие:

Источник

Adblock

detector