Перейти к содержимому

Руководство по эксплуатации

По умолчанию пароль

admin:admin

Очистить конфигурацию в ноль

delete startup-config

Обновить firmware по tftp

boot system tftp://192.168.1.1/4013.ros

reload

Сохранить конфигурацию

write или

copy running-config startup-config

Присвоить IP

configure

interface vlan 1

ip address 192.168.0.1 255.255.255.0

Назначить маршрут по умолчанию

ip default-gateway 192.168.16.1

Включить доступ через WEB,ssh

configure

ip http server

ip ssh server

VLAN

Создать vlan

vlan database

vlan 33 name Name

Cменить режим порта

switchport mode general (access)

Добавить несколько интерфейсов в несколько vlan с тэгом

interface range GigabitEthernet1/0/5-8,GigabitEthernet 1/0/1

switchport general allowed vlan add 2,3,4,5,360,170,200 tagged

Добавить несколько интерфейсов в vlan

console(config)#interface range GigabitEthernet1/0/5-8

console(config-if-range)#switchport access vlan 1

Настройка ACL на уровне VLAN

ip access-list extended xxx

permit icmp 192.168.0.11 0.0.0.0 any any any

permit tcp 192.168.0.11 0.0.0.0 any any any

interface vlan 1

service-acl input xxx

Немного про spanning-tree

spanning-tree bpdu filtering/flooding

filtering – на интерфейсе с выключенным протоколом STP BPDU-пакеты фильтруются;

flooding – на интерфейсе с выключенным протоколом STP нетегированные BPDU-пакеты передаются, тегированные – фильтруются.

spanning-tree bpduguard enable — загасит порт при приёме пакетов BPDU

Время на прочтение

8 мин

Количество просмотров 39K

Добрый день, коллеги! В этой статье я попытался создать шаблон базовой настройки коммутаторов Eltex MES 23XX для использования в корпоративных сетях, имеющих вспомогательные сервисы администрирования и мониторинга. Разумеется, невозможно описать весь функционал коммутатора или рассмотреть все системы, применяющиеся для обслуживания сетей передачи данных. Но базовые настройки мы разберем.

Итак, всё начинается с имени устройства. Имя можно назначить любое, но оно должно нести информацию, помогающую администратору ориентироваться в своей сети. Такие имена, как switch1, sg1231fa или qwerty, неинформативны. Подробные, например ekb-malisheva51-floor.13-serv3-shkaf5-unit27, неудобны в работе. Лучше краткий вариант имени с указанием местоположения, например ekb-tower-lan1, поскольку остальные сведения можно указать в схемах сетей, системах мониторинга и баннерах.

hostname ekb-tower-lan1

Теперь займемся локальной учетной записью с полными правами (на учетной записи admin обязательно нужно изменить пароль) и паролем к привилегированному режиму:

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

Включаем SSH, протокол удаленного управления с шифрованием:

ip ssh server

Затем – баннеры. Их применяют при получении удаленного доступа:

-

предупреждающий баннер при попытке входа. Он используется для уведомления того, кто осуществляет попытку подключения, о том, что несанкционированные подключения незаконны и расцениваются как попытка взлома;

-

приветственный баннер после успешной аутентификации. В нем можно разместить любую информацию от сведений о местоположении и назначении устройства до картинки из символов.

Особенность настройки баннера: необходимо выбрать разделительный символ, с которого баннер начнется, и которым закончится. При этом выбранный символ не должен использоваться в самом баннере:

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

Далее нам потребуется сервер AAA. В небольших сетях такие решения не применяются (и для доступа на оборудование используется локальная учетная запись), но в крупных корпоративных или провайдерских сетях они незаменимы для создания гибких и масштабируемых политик доступа (часто с привлечением доменных политик Active Directory). ААА (Authentication, Authorization, Accounting) – три независимых друг от друга процесса, которые выполняются при предоставлении доступа пользователю к устройству:

-

Authentication – определение наличия пользователя и проверка правильности введенного пароля, аутентификация по логину и паролю;

-

Authorization – определение уровня прав пользователя, какие команды ему позволено выполнять и на каких устройствах;

-

Accounting – логирование всех действий пользователя на AAA-сервере.

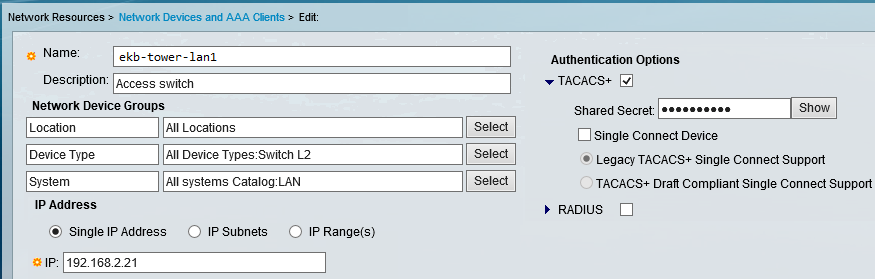

Самые распространенные протоколы ААА – TACACS+ и Radius, причем TACACS+ считается более надежным. На сервере ААА создается объект для каждого узла в сети:

На узле сети задается соответствующая конфигурация: назначаются основной и резервный серверы ААА. Также указывается порядок проверок учетных записей: сначала c помощью сервера ААА, а если он недоступен, то через локальную базу в конфигурации устройства:

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

Осталось настроить интерфейс SVI для удаленного доступа. Разумеется, в корпоративных сетях для сегментации сетей используются VLAN. Пусть в нашем примере VLAN для управления сетевым оборудованием будет 15:

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

После успешного входа мы получаем оба баннера:

Теперь нужно регламентировать все внешние подключения к коммутатору, настроив доступ к так называемой плоскости управления. В своем варианте я разрешаю узкому кругу хостов и подсетей удаленный доступ по SSH и мониторинг по SNMP. В результате возможность подключения по Telnet и HTTP будет заблокирована:

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

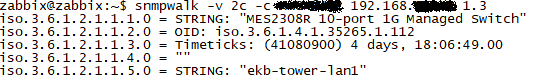

Кстати об SNMP. Используем самый простой вариант с SNMPv2c, без шифрования:

snmp-server server

snmp-server community ******** ro

И можем сразу переходить к мониторингу. Zabbix отлично подходит для этой задачи:

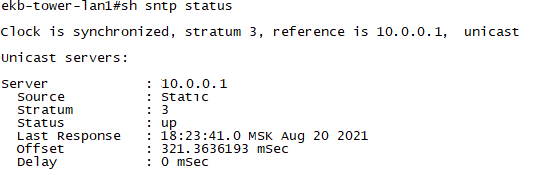

Следующий шаг – настройка точного времени и отправка логов на Syslog-сервер. Для анализа событий в сети необходимо иметь единую точку отсчета времени, поэтому на всех узлах сети нужно настроить синхронизацию времени по протоколу NTP:

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

Осталось сформировать удобочитаемые логи:

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

Разумеется, система анализа логов в крупной сети – сложный, комплексный продукт. В примере же я использую простую демонстрацию:

2021-08-27T10:04:26+03:00 ekb-tower-lan1 COPY - TRAP - The copy operation was completed successfully 192.168.2.21 27/08 14:04:26.726

2021-08-27T10:04:26+03:00 ekb-tower-lan1 GCLI - CMD-EXEC - source:10.0.0.2 destination:192.168.2.21 user:eltex_user cmd:wr 192.168.2.21 27/08 14:04:26.788

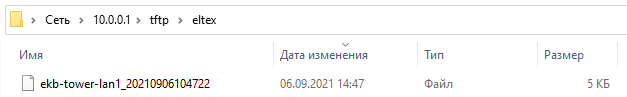

Еще один важный элемент конфигурации — её автоматическое сохранение на стороннем ресурсе. Есть различные подходы к этой задаче — использование готовых коммерческих или свободно распространяемых решений, например NOC, автоматизированная выгрузка конфигураций и их размещение, например, на GitHub, использование встроенных инструментов для использования FTP/TFTP-хранилищ. Мы рассмотрим автоматическую выгрузку конфигурации после ее сохранения на TFTP-сервер, размещенный в корпоративной сети (Eltex позволяет такжеиспользовать SCP). Для этого необходимо в конфигурации указать адрес TFTP-сервера, действие для выгрузки, и путь на сервере (я так же добавляю имя устройства, а коммутатор при формировании файла добавит в название временную метку):

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

В результате, после сохранения файла, мы получим отчет в логе устройства, и новый файл на TFTP-сервере:

Пора настроить порты. Начнем с порта доступа. Не углубляясь в параметры безопасности, зададим принадлежность VLAN, защиту от BPDU при появлении постороннего коммутатора, быстрый переход порта в состояние передачи и выключим LLDP (пользователям необязательно знать, какое именно оборудование мы используем в своей сети):

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

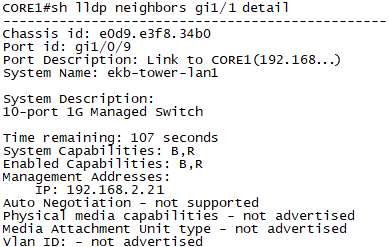

Порт для соединения с другими сетевыми устройствами (uplink) настраивается в режиме trunk с запретом на прохождение native vlan и формированием полноценной выдачи информации по протоколу LLDP:

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Теперь соседнее устройство будет знать о нашем коммутаторе чуть больше:

Соберем нашу конфигурацию в один шаблон, который можно легко адаптировать под простую архитектуру локальной сети:

hostname ekb-tower-lan1

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

ip ssh server

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

snmp-server server

snmp-server community ******** ro

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Пример базовой конфигурации для MES 23XX (я формировал ее на примере MES2308), использующей распространенные сервисы по обслуживанию сетей передачи данных, готов. Спасибо за внимание!

Коммутаторы MES 23XX можно объединить в Стек (STACK). При объединении одно из устройств становиться главным – Master. Второе – backup, а при наличии более двух устройств, одно из них станет резервным — backup, а остальные slave.

Объединить устройства можно только через порты 10GB – XG1-XG4, при этом эти порты становятся и аплинками между коммутаторами.

При настройке стека я подразумеваю, что оба устройства сброшены до заводских настроек, как это сделать читайте в этой статье.

Роли коммутаторов в стеке

Приведу выдержку из руководства пользователя для устройств серии MES

- Master (UID устройства 1 или 2), с него происходит управление всеми устройствами в стеке.

- Backup (UID устройства 1 или 2) – устройство, подчиняющееся master. Дублирует все настройки, и, в случае выхода управляющего устройства из строя, берет на себя функции управления стеком.

- Slave (UID устройств от 3 до

– устройства, подчиняющееся master. Не может работать в автономном режиме (если отсутствует master).

Подключение кабелей

Прежде всего соединим два коммутатора витой парой, для этого я буду использовать SFP+ модули SNR-SFP+T

Вот так это выглядит на тестовом стенде:

Настройка сети

Проведем минимальную настройку обеих устройств.

Для нижнего IP будет 192.168.1.100

configure

interface vlan 1

ip address 192.168.1.100 /24

exit

exit

write mem

Для верхнего зададим IP 192.168.1.101

configure

interface vlan 1

ip address 192.168.1.101 /24

exit

exit

write memПроверим доступность наших устройств по сети. Для этого подключим к ЛВС верхний коммутатор в через порт 24 и со своего ПК проверим пинг.

Пингуем

ping 192.168.1.100

Обмен пакетами с 192.168.1.100 по с 32 байтами данных:

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Статистика Ping для 192.168.1.100:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 3мсек, Максимальное = 4 мсек, Среднее = 3 мсекping 192.168.1.101

Обмен пакетами с 192.168.1.101 по с 32 байтами данных:

Ответ от 192.168.1.101: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.101: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.101: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.101: число байт=32 время=4мс TTL=64

Статистика Ping для 192.168.1.101:

Пакетов: отправлено = 4, получено = 4, потеряно = 0

(0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 3мсек, Максимальное = 4 мсек, Среднее = 3 мсекВсё настроено правильно, устройства доступны по сети. Для чистоты эксперимента перегрузим оба и проверим пинг еще раз.

Настройка стека на коммутаторах

Пинг есть, самое время настраивать стек.

Теперь приступим к настройке самого стека, в нашем случае нижний коммутатор будет Master, верхний – Slave

Для нижнего прописываем:

config

stack configuration unit-id 1 links te 1

exit

write memДля верхнего:

config

stack configuration unit-id 2 links te 1

exit

write memПроверяем конфигурации устройств:

Нижний:

console#sh ru

interface vlan 1

ip address 192.168.1.100 255.255.255.0

no ip address dhcp

exit

!

!

endВерхний:

console#sh ru

interface vlan 1

ip address 192.168.1.101 255.255.255.0

no ip address dhcp

exit

!

!

EndНастройки стека не отображаются в конфигурации.

Если мы сейчас посмотрим статус стека на нижнем мы увидим:

console#sh stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

1 e8:28:c1:77:2d:00 masterНа верхнем:

console#sh stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

1 e8:28:c1:76:94:80 masterЧтобы изменения вступили в силу, нам нужно перезагрузить оба устройства.

Сделать это можно командой:

console#reload

This command will reset the whole system and disconnect your current session. Do you want to continue ? (Y/N)[N] Y

Shutting down ...Загрузка устройств

Нижнее устройство начинает загружаться

------------------------------------

-- Unit Number 1 --

------------------------------------

18-Dec-2019 19:23:10 %INIT-I-InitCompleted: Initialization task is completed

>18-Dec-2019 19:23:10 %NSFP-I-SFPGibicDetected: te1/0/1 SFP port is present, module type - 10G BASE-SR

18-Dec-2019 19:23:21 %CSCDLAG-I-UP: Stack port te1 operational status is UP

18-Dec-2019 19:23:21 %CSCDLAG-I-ACTIVE: Stack port te1 is active in stack LAG 1

-----------------------------------

-- Unit Number 1 Master Enabled --

-----------------------------------

Tapi Version: v1.9.7

Core Version: v1.9.7

18-Dec-2019 19:23:23 %Environment-I-FAN-STAT-CHNG: FAN# 1 status changed - operational.

18-Dec-2019 19:23:23 %Environment-I-FAN-STAT-CHNG: FAN# 2 status changed - operational.

18-Dec-2019 19:23:23 %Environment-I-PS-STAT-CHNG: PS# 1 status changed - operational.

18-Dec-2019 19:23:23 %Environment-W-PS-STAT-CHNG: PS# 2 status changed - not present.

18-Dec-2019 19:23:23 %Entity-I-SEND-ENT-CONF-CHANGE-TRAP: entity configuration change trap.

18-Dec-2019 19:23:26 %MLDP-I-MASTER: Switching to the Master Mode.Устройство перешло в режим Master.

Вот как выглядит загрузка верхнего устройства

------------------------------------

-- Unit Number 2 --

------------------------------------

18-Dec-2019 19:23:14 %INIT-I-InitCompleted: Initialization task is completed

>18-Dec-2019 19:23:14 %NSFP-I-SFPGibicDetected: te2/0/1 SFP port is present, module type - 10G BASE-SR

18-Dec-2019 19:23:19 %CSCDLAG-I-UP: Stack port te1 operational status is UP

18-Dec-2019 19:23:19 %CSCDLAG-I-ACTIVE: Stack port te1 is active in stack LAG 1

-----------------------------------

-- Unit Number 2 Master Enabled --

-----------------------------------

18-Dec-2019 19:23:23 %MLDP-I-SLAVE: Switching to the Slave Mode.

18-Dec-2019 19:23:23 %MLDP-I-CONNECT: Connection to Unit 1 is established.

18-Dec-2019 19:55:32 %Environment-I-PS-STAT-CHNG: PS# 1 status changed - operational.

18-Dec-2019 19:55:32 %Environment-W-PS-STAT-CHNG: PS# 2 status changed - not present.

18-Dec-2019 19:55:32 %Environment-I-FAN-STAT-CHNG: FAN# 1 status changed - operational.

18-Dec-2019 19:55:32 %Environment-I-FAN-STAT-CHNG: FAN# 2 status changed - operational.

18-Dec-2019 19:55:32 %Entity-I-SEND-ENT-CONF-CHANGE-TRAP: entity configuration change trap.

18-Dec-2019 19:55:41 %CDB-I-LOADCONFIG: Loading running configuration.Номер юнита изменился на 2.

Сперва устройство включает режим мастера, но как только происходит подключение к юниту 1, режим меняется на slave.

Так же оба порта становятся членами LAG1 – Link Aggregation Channel.

Обратите внимание! Как только вы включите устройство в стек как – Slave (backup), вы потеряете доступ к возможности настройки этого устройства из консоли!

При попытки ввести любую команду вы получите

>config

Unknown parameter

May be one from the following list:

debug help

>Так что, все настройки нужно производить с юнита под номером 1!

Теперь проверим еще кое-что. Пропингуем наши коммутаторы:

Проверка связи после объединения в стек

ping 192.168.1.100

Обмен пакетами с 192.168.1.100 по с 32 байтами данных:

Ответ от 192.168.1.254: Заданный узел недоступен.

Превышен интервал ожидания для запроса.

Превышен интервал ожидания для запроса.Пинга нет!

Но стоит подождать пару минут и он появится:

ping 192.168.1.100

Обмен пакетами с 192.168.1.100 по с 32 байтами данных:

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64Так что учтите — загрузка стека и его самонастройка может занять некоторое время, даже если коммутаторы уже загрузились.

Верхний коммутатор нам более недоступен, так как он является частью стека.

Проверим конфигурацию на юните 1.

console#sh ru

interface vlan 1

ip address 192.168.1.100 255.255.255.0

no ip address dhcp

exit

!

!

EndВсё осталось без изменений.

Проверим состояние стека:

console#show stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

1 e8:28:c1:77:2d:00 master

2 e8:28:c1:76:94:80 backupУ нас топология – цепь, и есть два устройства в стеке одно в режиме Master, другое в режиме backup.

Обратите внимание, что индикация на коммутаторах изменилась:

Эксперименты со стеком

Отключение одного из устройств

Но что случится, если нижнее устройство выключить, например, что-то случилось с питанием и оно выпало из стека. Отключаем нижний коммутатор от питания:

На верхнем видим:

>18-Dec-2019 19:31:20 %CSCDLAG-W-DOWN: Stack port te1 operational status is Down

-----------------------------------

-- Unit Number 2 Master Enabled --

-----------------------------------

18-Dec-2019 19:31:20 %Stack-I-STCK-MSTR-SWTCHOVR: Master switchover: unit 2 is now master.

18-Dec-2019 19:31:21 %MLDP-W-ABORT: Connection to Unit 1 is aborted due to Stack Management notification.

Tapi Version: v1.9.7

Core Version: v1.9.7

18-Dec-2019 19:31:25 %MLDP-I-MASTER: Switching to the Master Mode.

>lcli

Console baud-rate auto detection is enabled, press Enter twice to complete the detection process

18-Dec-2019 19:31:25 %STP-N-ROOTBRIDGECHANGE: This bridge is root.

18-Dec-2019 19:31:25 %LINK-W-Down: gi2/0/1

...

18-Dec-2019 19:31:25 %LINK-W-Down: gi2/0/5

User Name:Устройство станет главным, у нас, снова, появится доступ к консоли и настройке коммутатора.

Проверим его конфигурацию:

console#sh ru

interface vlan 1

ip address 192.168.1.100 255.255.255.0

no ip address dhcp

exit

!

!

EndТеперь у него адрес нашего стека.

Проверим как поживает наш стек:

console#sh stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

2 e8:28:c1:76:94:80 masterУстройство само стало мастером, при этом номер юнита не поменялся!

Включение отключенного устройства

А теперь включим юнит 1.

При этом вот пинг момента, пока включался юнит 1:

Ответ от 192.168.1.100: число байт=32 время=7мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=2061мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=480мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=713мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=715мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=5мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=39мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=5мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=57мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=53мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=40мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=3мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=86мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=4мс TTL=64

Ответ от 192.168.1.100: число байт=32 время=10мс TTL=64В принципе пинг даже не прервался в момент согласования ролей юнитов.

Проверяем статус стека:

console#sh stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

1 e8:28:c1:77:2d:00 backup

2 e8:28:c1:76:94:80 mastermaster остался второй юнит, первый стал backup.

Если мы попробуем зайти на юнит 1, то получим следующее:

>config

Unknown parameter

May be one from the following list:

debug helpТ.е. неважно какое устройство является master, у стека всегда будет один IP.

Перезагрузим оба коммутатора и проверим конфигурацию:

console#sh stack

Topology is Chain

Unit Id MAC Address Role

------- ------------------- --------

1 e8:28:c1:77:2d:00 master

2 e8:28:c1:76:94:80 backupПосле перезагрузки всего стека, мастером всегда становиться юнит под номером 1.

Настройка портов в стеке

Все настройки в стеке производятся на юните, который в данный момент является Master.

Например, посмотрим список интерфейсов, я сократил вывод с одинаковой информацией:

console#show interfaces status

Flow Link Uptime Back Mdix

Port Type Duplex Speed Neg ctrl State (d,h:m:s) Pressure Mode Port Mode (VLAN)

-------- ------------ ------ ----- -------- ---- ----------- ------------- -------- ------- ------------------------

gi1/0/1 1G-Copper -- -- -- -- Down (nc) -- -- -- Access (1)

...

gi1/0/48 1G-Copper -- -- -- -- Down (nc) -- -- -- Access (1)

te1/0/2 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

te1/0/3 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

te1/0/4 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

gi2/0/1 1G-Copper -- -- -- -- Down (nc) -- -- -- Access (1)

...

gi2/0/48 1G-Copper -- -- -- -- Down (nc) -- -- -- Access (1)

te2/0/2 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

te2/0/3 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

te2/0/4 10G-Fiber -- -- -- -- Down (nc) -- -- -- Access (1)

…

nc (not connected): The interface is not connected.

err (error-disabled): The interface was suspended by the system.

adm (admin.shutdown): The interface was suspended by administrator.Обратите внимание, что в списке есть порты gi1/0/48 и gi2/0/48

Юнит cтека указывается после сокращения порта – gi1 или gi2

В нашем случае

gi1/0/48 – порт 48 нижнего коммутатора

gi2/0/48 – порт 48 верхнего коммутатора

Все юниты стека имеют фиксированный номер! Поэтому не важно кто из них Master, имя порта в стеке всегда будет уникальным!

Так же обратите внимание на тот факт, что порты te1/0/1 и te2/0/1 нам недоступны, они используются стеком и не могут быть нами использованы!

Краткая инструкция

1. Соединить коммутаторы через порт XG1

2. Прописать для каждого устройства свой IP адрес и пропинговать оба устройства:

Для нижнего

configure

interface vlan 1

ip address 192.168.1.100 /24

exit

exit

write memДля верхнего

configure

interface vlan 1

ip address 192.168.1.101 /24

exit

exit

write mem3. Настроить стек на устройствах

Для нижнего

config

stack configuration unit-id 1 links te 1

exit

write memДля верхнего

config

stack configuration unit-id 2 links te 1

exit

write mem4. Перезагрузить устройства

reload5. После загрузки проверить статус стека

show stack6. Проверить стек подключив в разные коммутаторы два ноутбука. Проверить пинг между ноутбуками.

Заключение

Мы рассмотрели способ объединения двух коммутаторов в стэк через 10G порты.

Настроили каждое устройство и успешно объединили их в стек.

Рассмотрели ситуацию, при которой одно из устройств стека выключается, а потом снова подключается к стеку.

Рассмотрели, как влияет смена мастера в стеке на его работоспособность.

Убедились, что после объединения устройств в стек, все интерфейсы доступны для настройки из одного места.

В следующем материале мы рассмотрим добавление еще одного устройства в стэк.

– устройства, подчиняющееся master. Не может работать в автономном режиме (если отсутствует master).

– устройства, подчиняющееся master. Не может работать в автономном режиме (если отсутствует master).