Содержание

- Как использовать FTK the Forensics Toolkit при проведении расследований инцидентов информационной безопасности

- Как установить FTK Imager

- Обзор интерфейса FTK Imager

- Как работает FTK Imager?

- Как создать образ диска FTK?

- Как анализировать созданный в FTK Imager образ?

- Как смонтировать образ в FTK imager?

- Как извлечь защищенные файлы с помощью FTK Imager?

- Заключение

Как использовать FTK the Forensics Toolkit при проведении расследований инцидентов информационной безопасности

Компьютерные технологии являются объектами многих преступлений или играют в них роль их пособника. Фишинг, кража личных данных, электронные финансовые махинации, атаки с использованием программ-вымогателей, публикация в Интернете порочащих честь материалов и отмывание денег – вот лишь некоторые примеры из них. Специалисты по компьютерной криминалистике занимаются такими преступлениями, Они ищут и фиксируют следы (улики) из цифровых артефактов, которые в последствии могут быть использованы как доказательства в суде. А инструменты компьютерной криминалистики (форензики) является способом достижения этих целей.

Не смотря на то, что существуют различные сценарии действий при проведении расследований различных инцидентов, основные действия схожи для каждого из них. Они включают в себя поиск, сбор, анализ и документирование цифровых доказательств в форме отчета. В целях обеспечения пригодности доказательств необходимо использовать инструменты компьютерной криминалистики, признанные во всем мире. FTK imager – один из таких инструментов форензики, который используется для сбора данных и анализа доказательств. В этой статье мы проведем подробный обзор FTK imager, продемонстрировав его установку и основные рабочие процессы указанного инструмента. Мы уже упоминали его в нашей статье Инструменты компьютерной криминалистики (форензики) для хакеров и специалистов по безопасности. Теперь же предлагаем рассмотреть его более детально

Как установить FTK Imager

FTK imager – это продукт компании ACCESSDATA, который можно загрузить с их официального сайта.

https://accessdata.com/product-download

Чтобы скачать дистрибутив, ACCESSDATA требует действительный адрес электронной почты для отправки ссылки на загрузку в почтовый ящик пользователя.

В текущий момент стоит использовать VPN для доступа к разделу скачивания.

После загрузки exe-файла запустите мастер установки, чтобы начать процесс инсталляции FTK и дождитесь завершения процесса

Обзор интерфейса FTK Imager

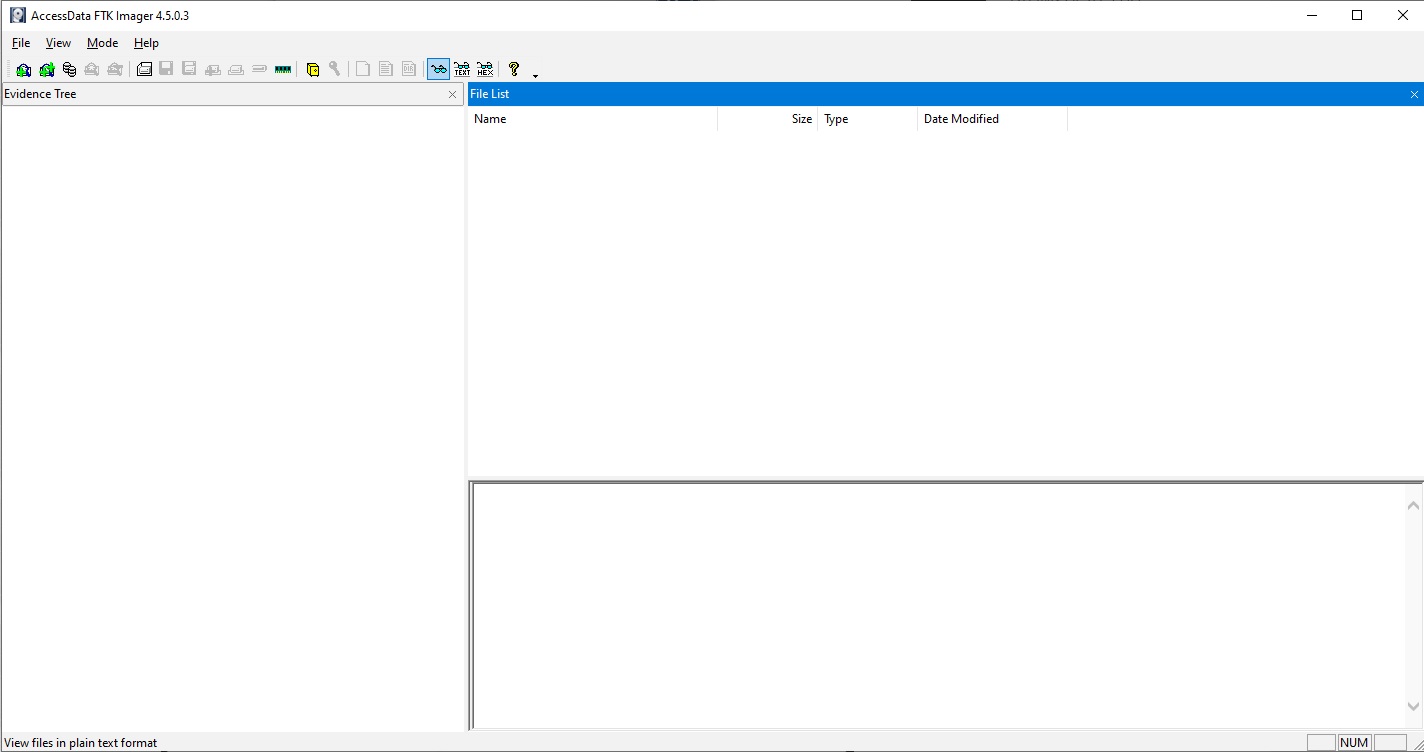

После установки набора инструментов forensics toolkit FTK Image откройте его из меню “Пуск”, списка программ или ярлыка на рабочем столе, созданного в процессе установки. На следующем снимке экрана показан интерфейс FTK Imager.

В инструменте, как мы видим, есть два раздела. В левом разделе (Evidence Tree)) показаны все потенциальные данные артефактов. Правый раздел (File List) дает более подробную информацию о каждом файле, выбранном в разделе Evidence Tree. Верхняя строка меню показывает все возможные опции инструмента, используемые для извлечения и анализа данных.

Как работает FTK Imager?

FTK Imager можно использовать для выполнения множества задач компьютерной криминалистики, таких как создание образа диска, захват данных в памяти ОС, монтирование образа или получение защищенных системой данных, таких как файлы учетных данных пользователя (SAM). Давайте рассмотрим некоторые из этих функций подробнее.

Как создать образ диска FTK?

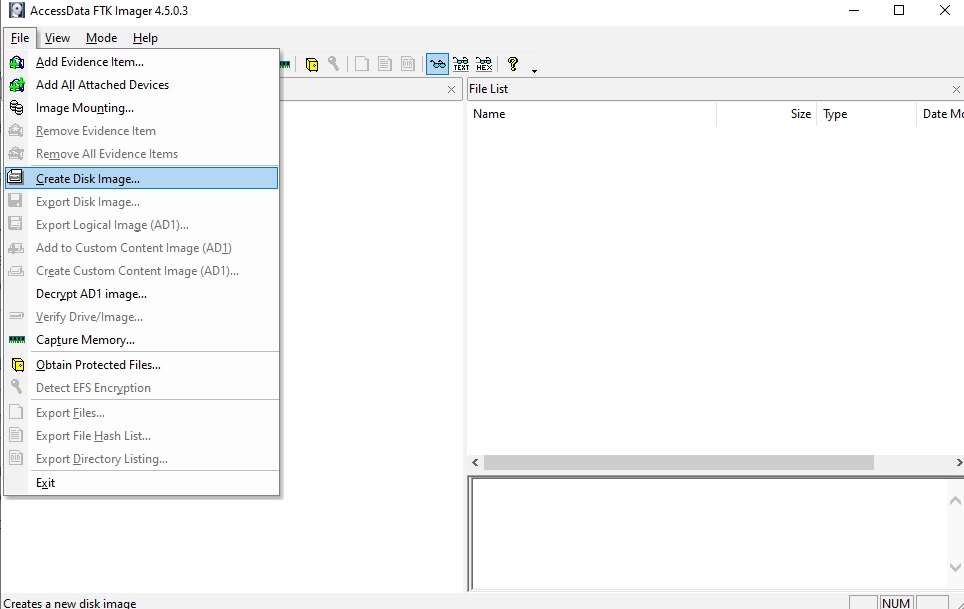

Создание образа потенциальных улик – самая важная задача в цифровой криминалистике. Образ создается для получения дубликатов оригинальных улик и сохранения оригинала. Здесь важно отметить, что криминалистический анализ проводится на дубликатах (образах), а не на оригинальных доказательствах. Это необходимо для обеспечения целостности и доступности оригинальных доказательств в случае необходимости. Мы можем создать образ диска “на живой машине” с помощью опции File > Create Disk Image, как показано ниже.

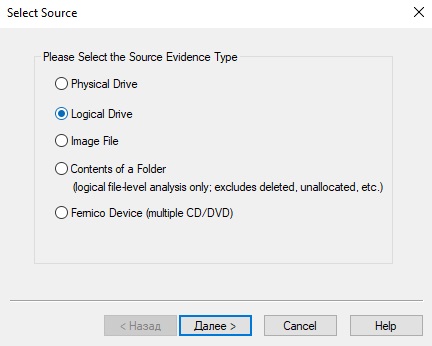

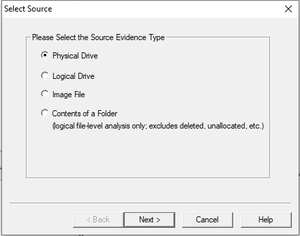

Инструмент попросит выбрать тип источника доказательств для создания образа диска. FTK Imager поддерживает следующие типы источников доказательств

Физический диск (все разделы)

Логический диск (конкретный раздел)

Файл образа

Содержимое папки

Диск CD/DVD

Физическим диском может быть любой физический диск, устройство или носитель, содержащий артефакты. Логический диск – это логическое пространство в существующей системе, например диск С или D. Файл образа может быть существующим файлом образа диска. Помимо этого, FTK Imager также поддерживает содержимое папок, а также носители CD/DVD для создания образа. В этом руководстве мы создадим образ с логического диска под названием itsecforu_hdd.

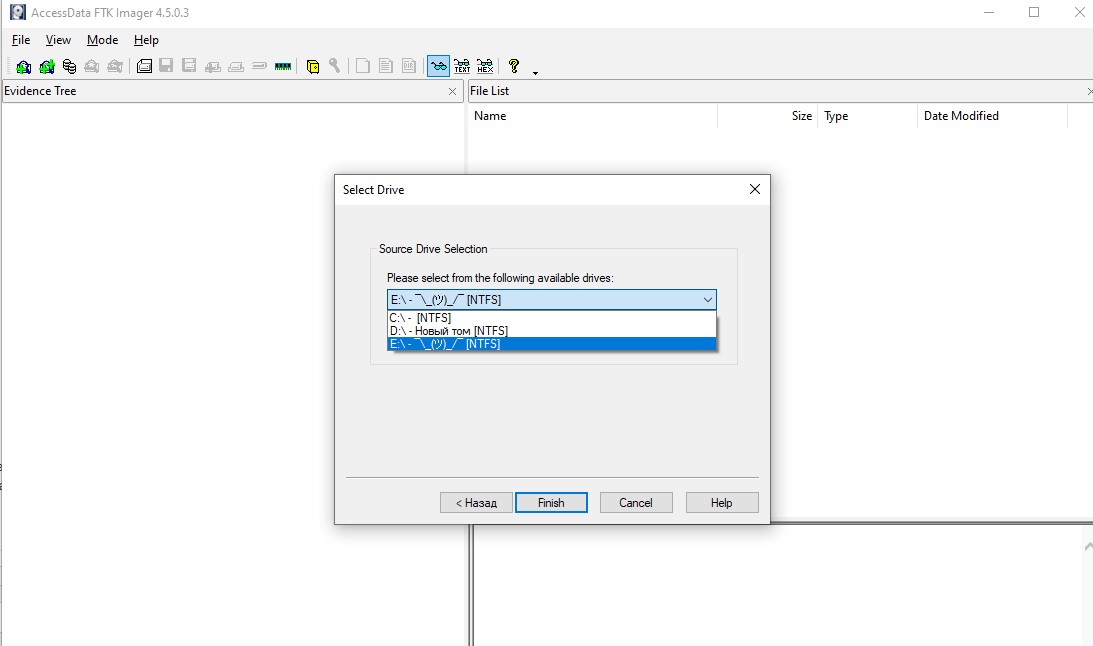

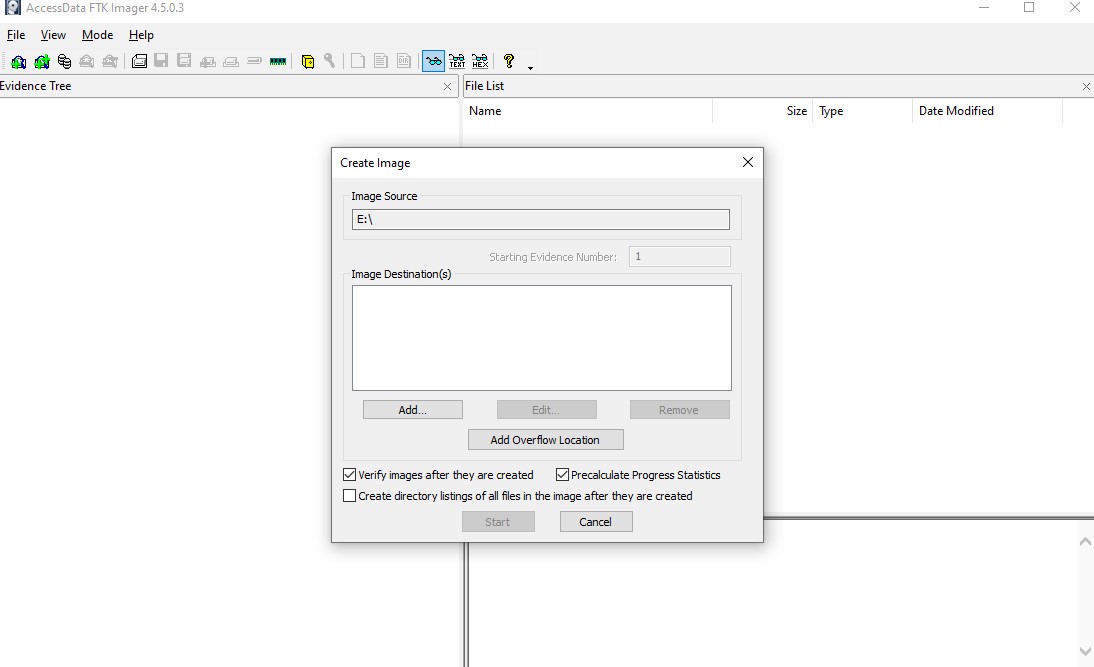

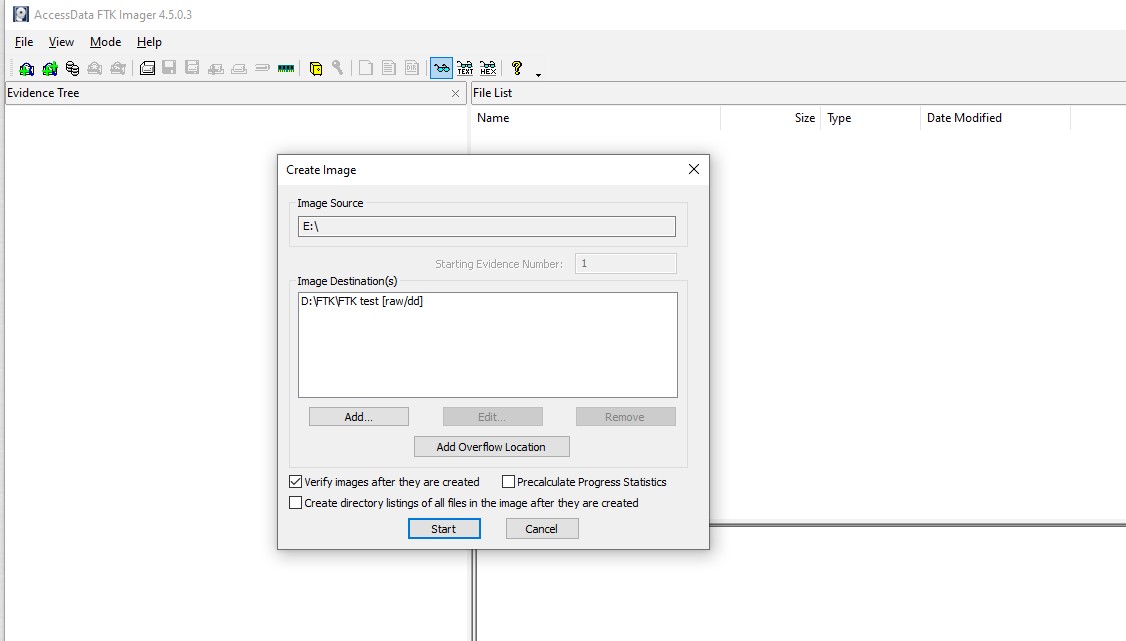

После выбора источника FTK Imager запрашивает путь назначения для создания образа диска. Путь назначения не должен совпадать с путем источника. Выбрать путь сохранения образа можно, нажав на опцию Add во всплывающем окне, как показано ниже.

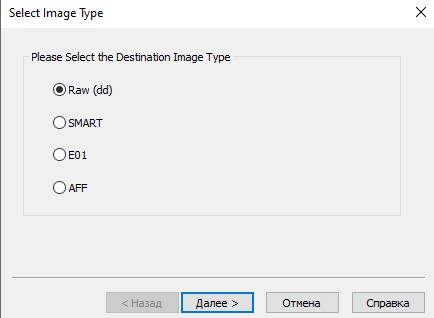

Прежде чем указать путь назначения конечного образа, программа попросит выбрать один из следующих форматов образов для целевого образа диска.

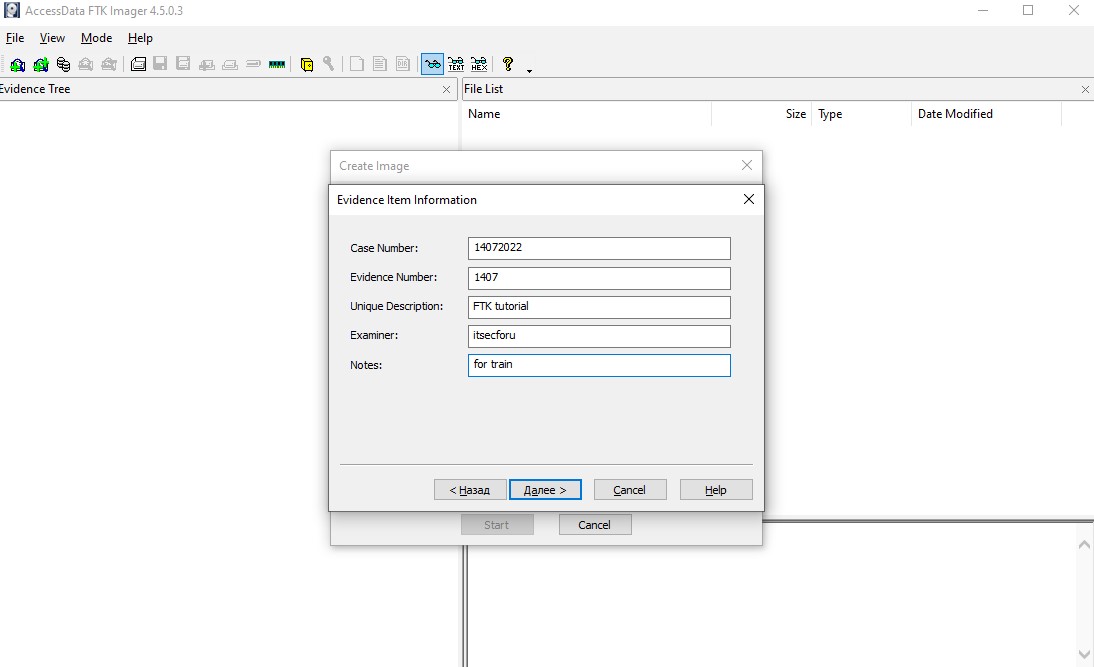

Формат Raw – это побитовая копия диска без каких-либо изменений. Формат Smart – формат, поддерживаемый Linux. E01 – это формат изображения Encase. Encase – это известный инструмент цифровой криминалистики. AFF – это формат Advanced Forensic Format, поддерживаемый большинством инструментов цифровой криминалистики. На следующем этапе необходимо указать информацию об объекте доказательства, например, номер дела, номер доказательства, имя эксперта, описание доказательства а также дополнительная информация.

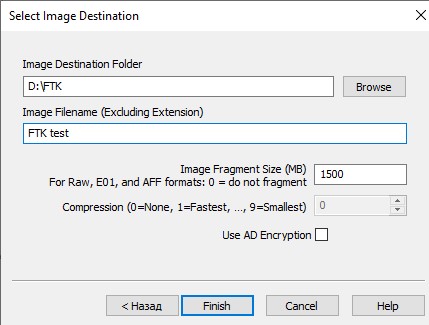

После заполнения формы информации об объекте расследования инструмент вызовет всплывающее окно для указания места сохранения и имени образа. Шифрование выбирать не будем, а также оставим все значения по умолчанию.

Нажимаем Start, чтобы начать создание образа. Также выберем опцию проверки образа, чтобы проверить его после создания.

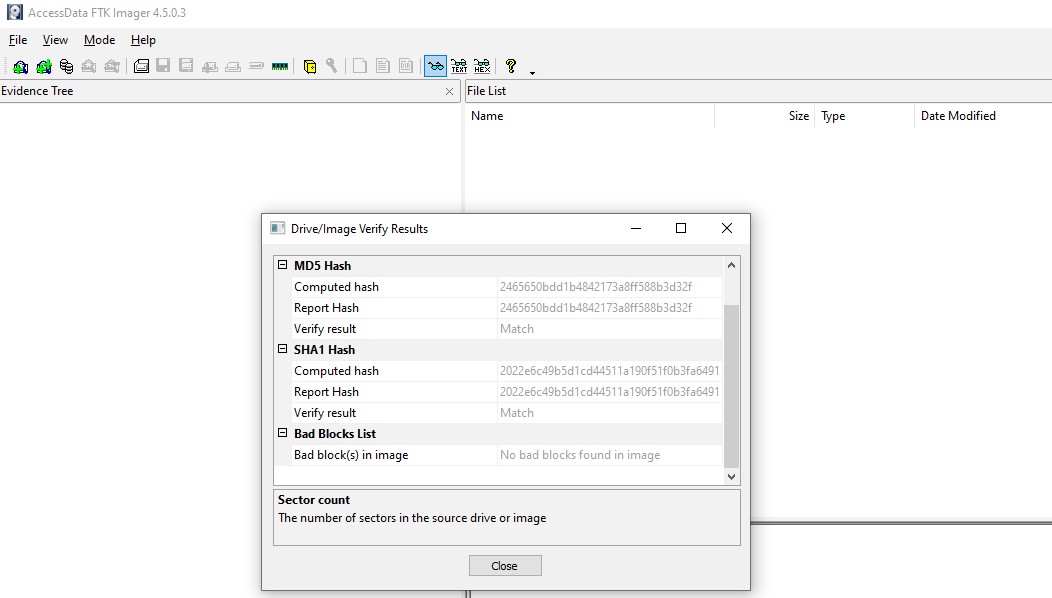

После успешного создания образа значение хэш автоматически генерируется и сравнивается с исходным хэшем для подтверждения подлинности образа.

Как анализировать созданный в FTK Imager образ?

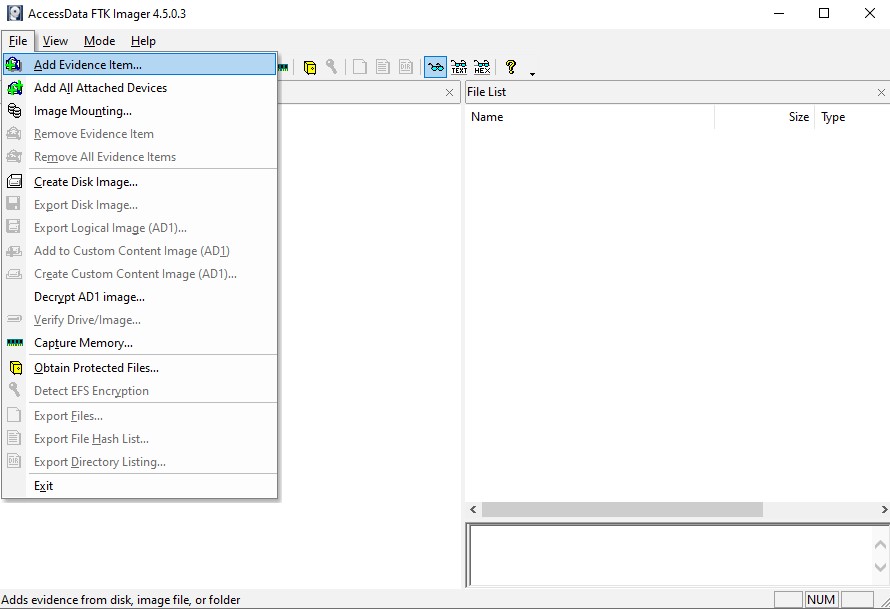

Анализ образа FTK – довольно простой процесс. Выберем опцию Добавить файл (Add Evidence Item…) в меню Файл (File).

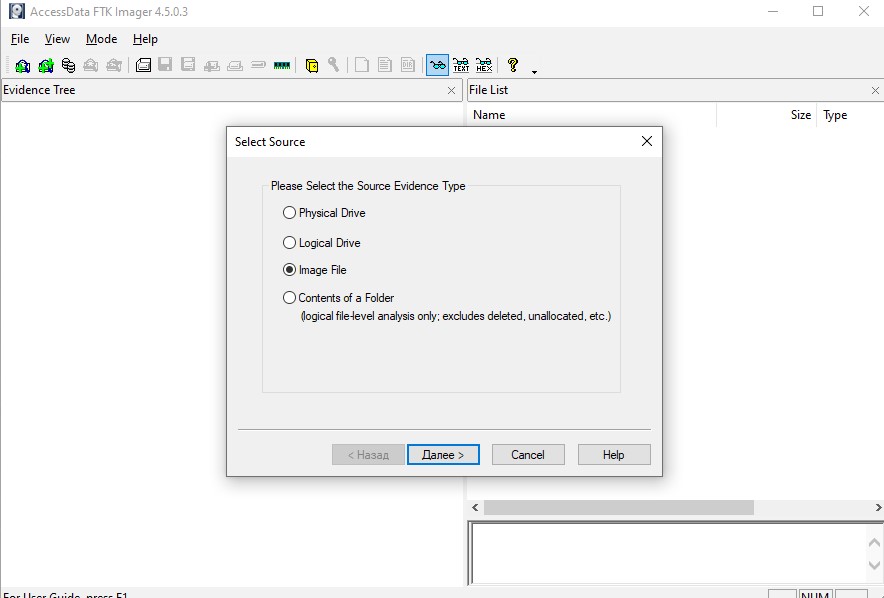

Выбираем тип источника, в нашем случае Image File

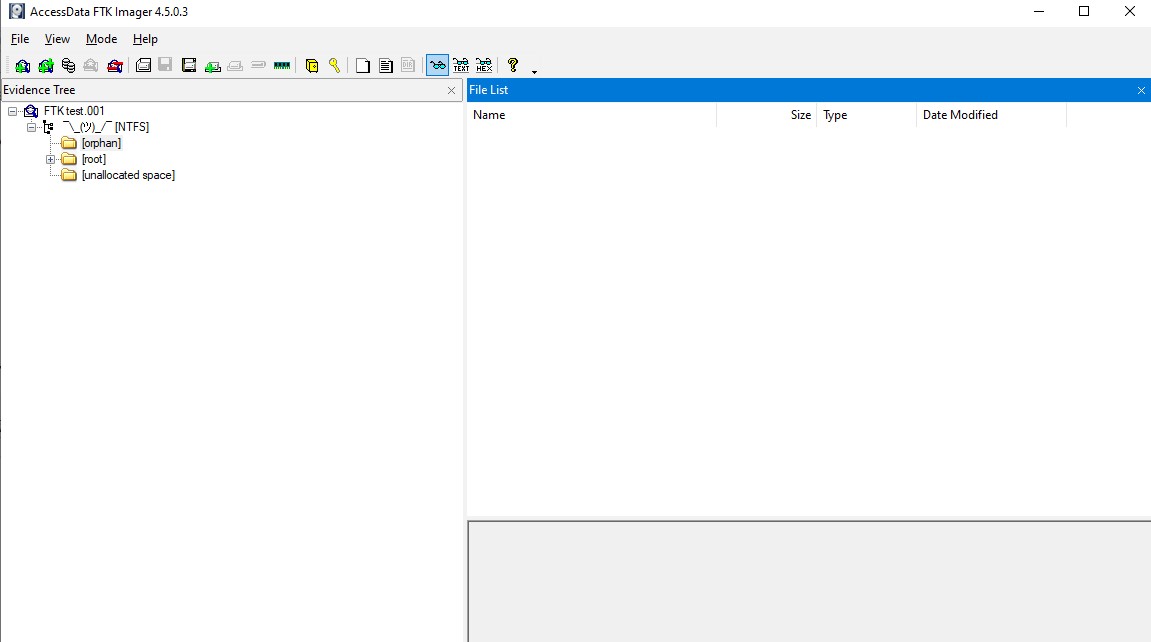

Далее выбираем файл с созданным образом и нажимаем Finish. Вышеописанное действие открывает образ в FTK, как показано на следующем снимке экрана.

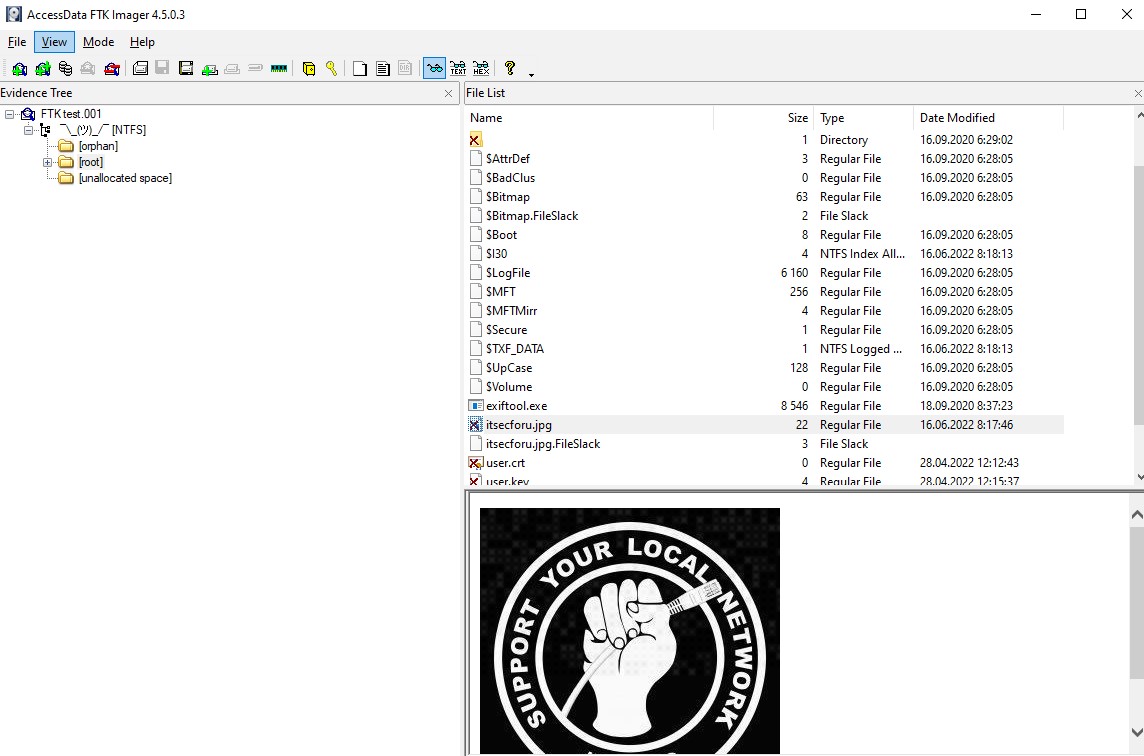

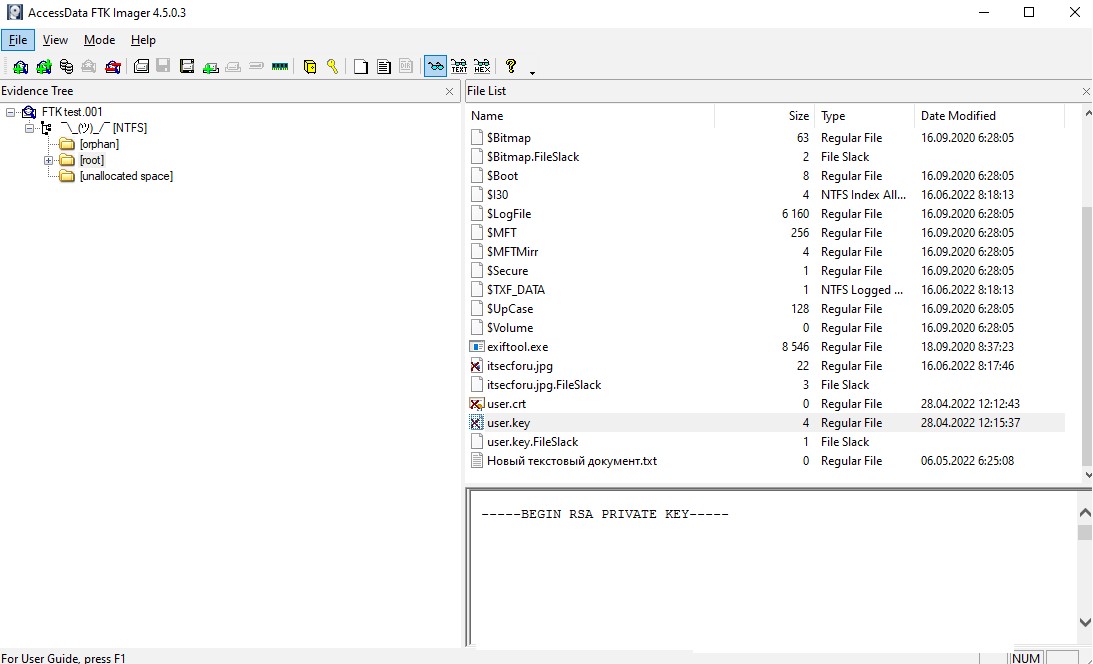

Исследуем orphan и root каталоги, чтобы просмотреть различные файлы и документы, представляющие для нас интерес. Как видим в каталоге root мы нашли удаленную картинку itsecforu.jpg а также видем файлы закрытого и открытого ключей user.crt и user.key

Значение закрытого rsa ключа скрыто на скриншоте

Как смонтировать образ в FTK imager?

Для начала удалим образ

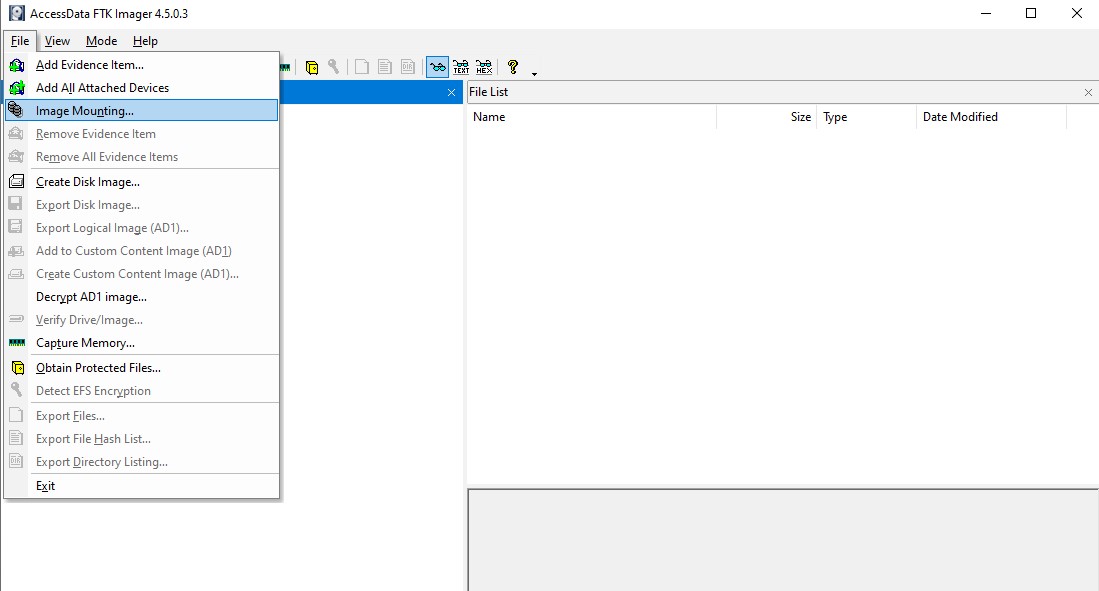

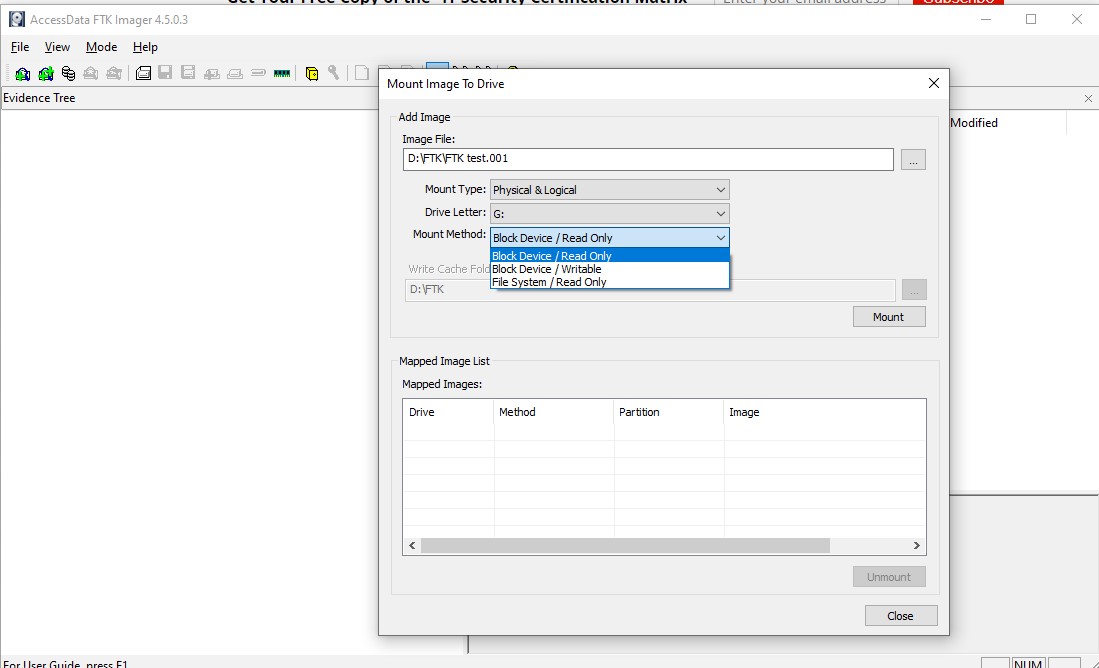

Выберем опцию “Монтирование образа” (Image Mounting) в меню “Файл” (File).

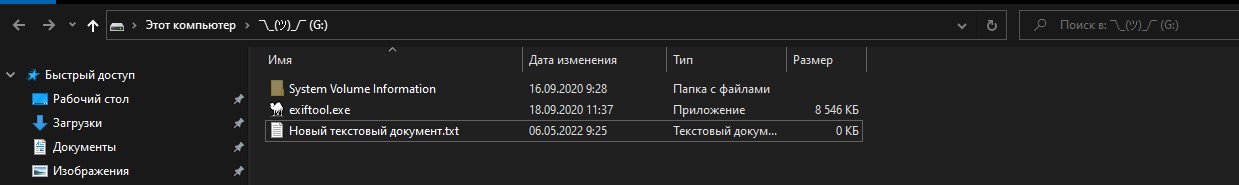

Выберем файл образа из места расположения источника. Также выберем тип и метод монтирования. FTK imager позволяет монтировать внешний файл образа в систему как физический и логический диск.

FTK imager также предлагает функцию блокировки записи в файл образа путем выбора параметра Block Device / Read Only из доступного списка опций. Эта функция блокирует любые изменения файла образа, смонтированного как логический диск в текущей операционной системе.

Как извлечь защищенные файлы с помощью FTK Imager?

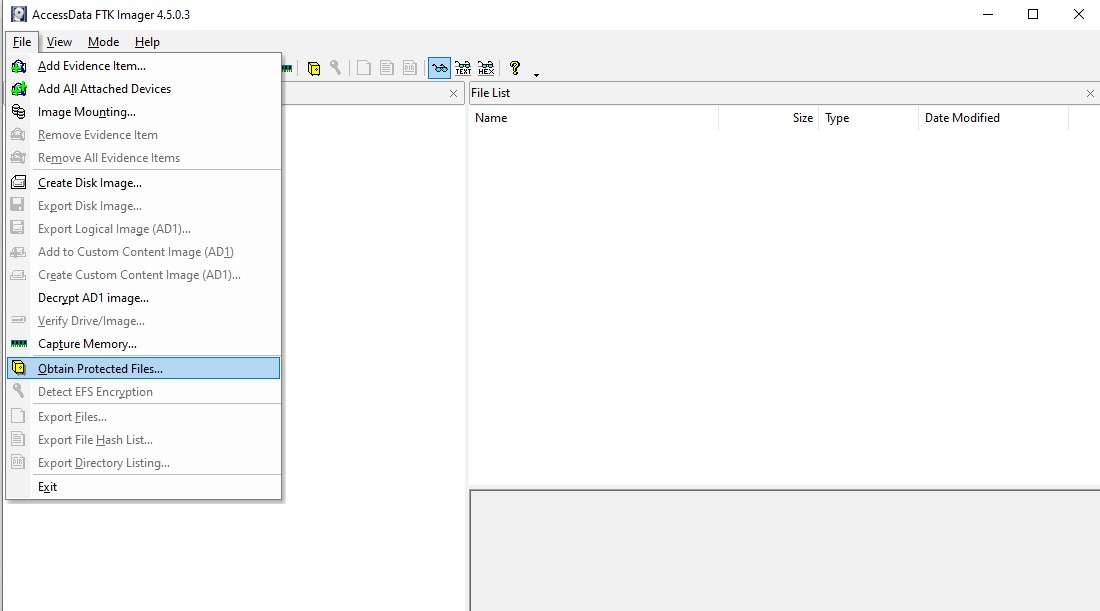

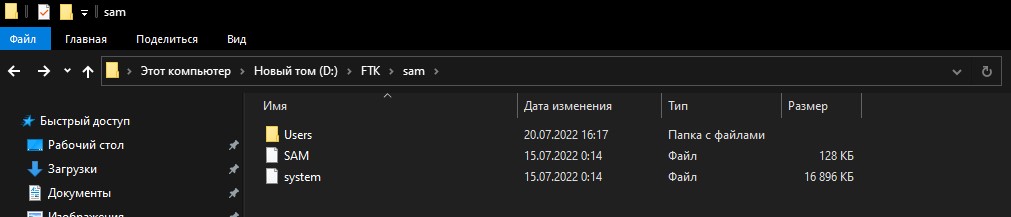

FTK Imager обладает уникальной функцией извлечения защищенных каталогов, таких как файлы SAM, из живой системы. Эти файлы недоступны для пользователей. Выберем опцию “Получить защищенные файлы” (Obtain Protected Files…)

FTK Imager извлекает все защищенные файлы как приведено ниже. Файлы SAM могут быть в дальнейшем обработаны такими инструментами взлома хэшей, как Hashcat и John the Ripper, чтобы получить учетные данные.

Заключение

FTK Imager – один из немногих инструментов компьютерной криминалистики, обладающий богатыми возможностями и получивший признание во всем мире. Этот инструмент не только хорошо подходит для создания образов, но и полезен для анализа файлов уже готовых образов.

A Forensic Image is most often needed to verify the integrity of the image after an acquisition of a Hard Drive has occurred. This is usually performed by law enforcement for court because, after a forensic image has been created, its integrity can be checked to verify that it has not been tampered with. Forensic Imaging is defined as the processes and tools used in copying an electronic media such as a hard-disk drive for conducting investigations and gathering evidence that will be presentable in the law of court. This copy not only includes files that are visible to the operating system but every bit of data, every sector, partition, files, folders, master boot records, deleted files, and unallocated spaces. The image is an identical copy of all the drive structures and contents.

Further, a forensic image can be backed up and/or tested on without damaging the original copy or evidence.

Also, you can create a forensic image from a running or dead machine. It is a literal snapshot in time that has integrity checking.

Need for a Forensic Image

- In today’s world of crime, many cases have been solved by using this technique, as evidence apart from what is available through an operating system, has been found using this technique, as incriminating data might have deleted to prevent discovery during the investigation. Unless that data is overwritten and deleted securely, it can be recovered.

- One of the advantages includes the prevention of the loss of critical files.

- When you suspect a custodian of deleting or altering files. A complete forensic image will, to a certain extent, allow you to recover deleted files. It can also potentially be used to identify files that have been renamed or hidden.

- When you expect that the scope of your investigation could increase at a later date. If you aren’t sure about the scope of your project, ALWAYS OVER COLLECT. It’s better to have too much data than not enough, and you can’t get much more data than a forensic image.

- When you expect that you or someone in your organization may need to certify or testify to the forensic soundness of the collection. In most cases, this need will never arise, but will almost certainly come into play in any criminal or potential criminal proceedings.

- The Imaging of random access memory (RAM) can be enabled by using Live imaging. Live imaging can bypass most encryption.

What Is FTK Imager?

FTK Imager is a tool for creating disk images and is absolutely free to use. It was developed by The Access Data Group. It is a tool that helps to preview data and for imaging.

With FTK Imager, you can:

- Create forensic images or perfect copies of local hard drives, floppy and Zip disks, DVDs, folders, individual files, etc. without making changes to the original evidence.

- Preview files and folders on local hard drives, network drives, floppy diskettes, Zip disks, CDs, and DVDs.

- You can also preview the contents of the forensic images that might be stored on a local machine or drive.

- You can also mount an image for a read-only view that will also allow you to view the contents of the forensic image exactly as the user saw it on the original drive.

- Export files and folders from forensic images.

- View and recover files that have been deleted from the Recycle Bin, but have not yet been overwritten on the drive.

There are many ways to create a forensic image. However, one of which is explained below.

Approach:

To create a forensic image with FTK imager, we will need the following:

- FTK Imager from Access Data, which can be downloaded using the following link: FTK Imager from Access Data

- A Hard Drive that you would like to create an image of.

Method :

Step 1: Download and install the FTK imager on your machine.

Step 2: Click and open the FTK Imager, once it is installed. You should be greeted with the FTK Imager dashboard.

Step 3: In the menu navigation bar, you need to click on the File tab which will give you a drop-down, like given in the image below, just click on the first one that says, Add Evidence Item.

Step 4: After that, there will be a pop-up window that will ask you to Select the Source of the Evidence. If you have connected a physical hard drive to the laptop/computer you are using to make the forensic image, then you will select the Physical Drive here. Click on Next. Now, Select the Physical Drive that you would like to use. Please make sure that you are selecting the right drive, or you will waste your time exporting a forensic image of your own OS drive.

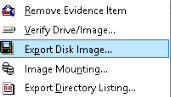

Step 5: Now, we will export the forensic images.

- Right-click on the Physical Drive that you would like to export in the FTK Imager window. Select Export Disk Image here.

- Click the Add button for the Image Destination.

- Select the Type of Forensic Image you would like to export. Select .E01 and Click Next.

- After that, you will have to enter information regarding the case now. You can either leave them blank or keep it general, this part is totally upon you.

- Next, you will need to Choose the Destination that you would like to export the forensic image and Name the Image.

Lastly, you will need to wait for the Forensic Image to be created and then verified. The speed of creating the forensic image will vary based on your hardware. Once both have occurred, you have your forensic images ready.

Pros Of FTK Imager

- It has a simple user interface and advanced searching capabilities.

- FTK supports EFS decryption.

- It produces a case log file.

- It has significant bookmarking and salient reporting features.

- FTK Imager is free.

Cons Of FTK Imager

- FTK does not support scripting features.

- It does not have multitasking capabilities.

- There is no progress bar to estimate the time remaining.

- FTK does not have a timeline view.

Last Updated :

05 Sep, 2022

Like Article

Save Article

Первым делом при проведении компьютерно-криминалистической экспертизы необходимо обязательно снять дамп всего содержимого жесткого диска нашего ноутбука. Во-первых, это убережет вас от косяков и случайных повреждений (и, соответственно, утери части бесценных артефактов), во-вторых, будет служить эталоном состояния системы на момент получения аппаратуры на экспертизу, а в-третьих, позволит получить образ, готовый к углубленному исследованию, но не требующий при этом физического доступа к устройству.

Еще по теме: Создание дампа памяти всех процессов Windows

В первой нашей статье мы уже приводили примеры софта, который поможет вам изучить форензику (ссылка в начале статьи). Сегодня для снятия дампа жесткого диска мы будем пользоваться утилитой The Forensic Toolkit Imager (FTK Imager).

Утилиту можно скачать с официального сайта или найти, к примеру, в специализированных дистрибутивах для криминалистического анализа, таких как DEFT или CAINE (Computer Aided INvestigative Environment).

Более подробную инфу о снятии образа и других доступных утилитах для этого вы можете прочесть в документе SANS Forensic Images: For Your Viewing Pleasure. А для тех, у кого совсем туго с английским, есть пошаговый гайд с картинками, где уже точно все будет понятно.

Рассмотрим несколько вариантов работы с FTK Imager. Первый (CLI) и второй (GUI) варианты на рабочей системе с загрузкой хостовой ОС. Третий вариант — это более безопасный способ создания образа HDD на выключенной машине, но о нем чуть позже.

Начнем с первого. Потрошим компьютер, вытаскиваем из него HDD, далее подключаем его к нашему лабораторному компу и, запустив в консольном режиме FTK Imager, прописываем команды.

В CLI-интерфейсе программы пишем:

|

E:>ftkimager.exe <HARD DRIVE THAT YOU WANT TO IMAGE> e:<Destination path of output file with name NOT extension> —e01 —frag 2G —compress 9 —verify |

В нашем случае это выглядит так:

|

E:>ftkimager.exe .PhysicalDrive0 e:IMAGE_FORENSICfilename —e01 —frag 2G —compress 9 —verify |

Если все правильно, то в конце мы должны получить вот такую картинку.

Любителям графического интерфейса придется больше двигаться. Для того чтобы создать образ диска, идем в пункт меню File → Create disk image.

Далее выбираем пункт «Физический диск».

Если диск в системе не один, то выбираем системный.

Не забываем поставить галочку «верификация» после создания образа.

Меню выбора доступных форматов для сохранения образа диска нашего ноутбука. Для совместимости с другим ПО выбираем дефолтный вариант — E01.

И наконец, вариант третий — получение образа без загрузки хостовой ОС путем снятия дампа в режиме Live CD. Это наиболее безопасный и предпочтительный способ, так как нам не нужно вмешиваться в существующую конфигурацию системы (получать права админа, забивать ненужной инфой системный лог), и, что более важно, это не позволит уничтожить ни один артефакт, оставшийся после взлома. К примеру, если использовалась малварь, то она по таймеру или другому событию может замести следы своего присутствия в системе (очистить логи, %TEMP%-директории, удалить свой исполняемый файл), что может существенно изменить картину происходящего.

Еще по теме: Как открыть форензик образы FTK Imager и Encase в 7-Zip

Для этих целей используем специальный Linux-дистрибутив CAINE. Все действия будут выполняться в терминале. Подключаем внешний HDD-диск к нашему пациенту, а вместе с тем параллельно загружаемся с USB-флешки в CAINE. Монтируем внешний HDD (/dev/sdb1) во временную директорию:

|

root@caine:~# mkdir /mnt/target root@caine:~# mount /dev/sdb1 /mnt/target |

Далее создаем хеш-значение жесткого диска ноутбука (/dev/sda), используя алгоритм MD5:

|

root@caine:~# md5sum /dev/sda > /mnt/target/HDD_Img_Forensic.md5 |

Утилитой dd делаем дамп диска /dev/sda в директорию /mnt/target, задав имя образа, к примеру HDD_Img_Forensic.

|

root@caine:~#dd if=/dev/sda of=/mnt/target/HDD_Img_Forensic.img conv=sync,noerror bs=8k |

И в завершение проводим верификацию получившегося образа по сумме хеша MD5, таким образом заверяя себя, что все прошло успешно.

|

root@caine:~#md5sum /mnt/target/HDD_Img_Forensic.img > /mnt/target/HDD_Img_Forensic.img.md5 root@caine:~# cat /mnt/target/*.md5 |

И перед выключением размонтируем нашу временную точку:

|

root@caine:~# umount /mnt/target/ |

С образом жесткого диска разобрались. Теперь перейдем к дампу оперативной памяти.

Дата публикации: 2020-04-11

Автор: Анонимный переводчик

Теги: forensics, ntfs

Первый шаг криминалистического анализа – сбор информации с устройства, связанного с преступлением. Это может быть взломанная система, ноутбук или сервер.

В первую очередь необходимо сохранить динамическую информацию, хранящуюся в устройстве. Информация, хранящаяся в ОЗУ, крайне полезна для криминалистической экспертизы. Существует множество инструментов, используемых в компьютерной форензике, используемых для создания дампов оперативной памяти. В данной статье мы рассмотрим FTK Imager.

FTK Imager – инструмент, который часто используется для получения дампов системы, подлежащей криминалистическому судебному анализу. FTK – это инструмент с открытым исходным кодом. Во время снятия дампа удобнее пользоваться версией Lite, сохраненной на USB-накопителе.

При загрузке FTK Imager с официального сайта требуется указать ваши данные, но валидным из них должен быть только email (на него придет ссылка на скачивание).

Скачайте и установите FTK Imager на изолированную виртуальную машину – мы будем создавать дамп ее оперативной памяти.

Почему мы будем использовать виртуальную машину? Дело в том, что на вашей хостовой машине может быть установлено и запущено много программ и утилит в фоновом режиме и вам будет сложно анализировать большой дамп.

Процесс регистрации на сайте и получения ссылки.

Процесс установки.

Чтобы сгенерировать данные в памяти, вы можете начать выполнять различные задачи на виртуальной машине, такие как создание текстового документа, поиск информации в google, чтобы эмулировать действия пользователя, и, таким образом, создать информацию, содержащую некоторые конфиденциальные данные.

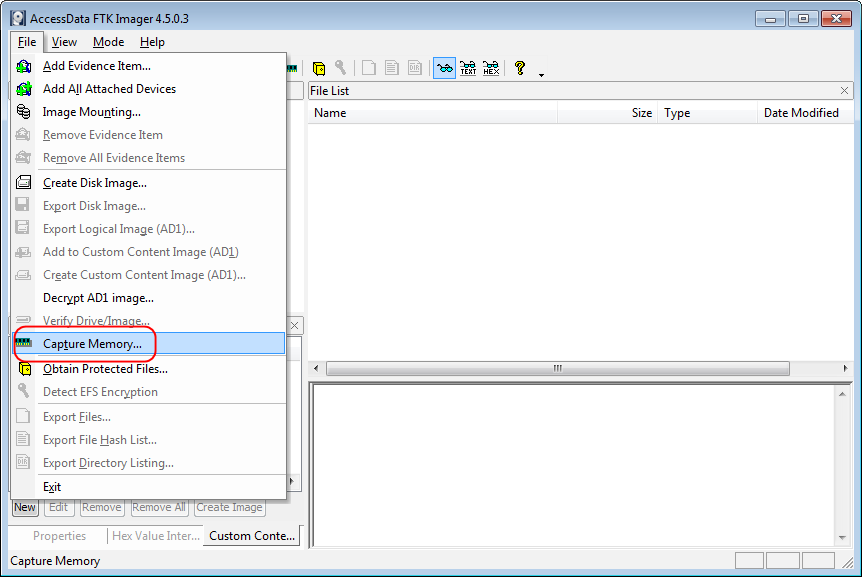

После этого можно запустить FTK Imager и создать дамп оперативной памяти, как показано на рисунке ниже.

Создание дампа оперативной памяти.

Текущее состояние оперативной памяти можно сохранить в виде файла, образа или раздела диска для последующего анализа.

Создайте файл .mem – дамп оперативной памяти. Задайте ему название и откройте его. Просматривая его, вы можете найти различные артефакты. Он так же будет содержать данные, которые вы создали своими действиями ранее. На рисунке ниже показаны подобные данные – введенный в браузере емейл asm_414yahoo.com.

Также, с помощью FTK Imager можно создать образ жесткого диска для изучения артефактов, хранящихся в файловой системе. Это может быть история браузера, временные файлы, логины, хешированные пароли и многое многое другое.

Введение в анализ файлов NTFS

Главная файловая таблица (Master File Table или MFT) считается одним из самых важных файлов в файловых системах формата NTFS, так как в ней хранятся записи о физическом местонахождении всех файлов на диске и их метаданные. NTFS использует MFT в качестве базы данных для отслеживания файлов.

Мы можем использовать MFT для исследования данных и обнаружения более подробной информации о файлах, так как обнаружение артефактов файлов и их метаданных является одной из важнейших задач специалиста по компьютерной криминалистике .

Далее будет описан процесс извлечения данных с физического устройства на примере файловой системы в формате NTFS, процесс обнаружения артефактов и метаданных в MFT, а также способ восстановления данных с помощью FTK Imager.

Ниже будет показан пример использования FTK Imager версии 3.1.4.6 для поиска и восстановления изображений.

Основы использования FTK Imager

Откройте физический диск или дамп диска компьютера в FTK Imager. Содержание будет отображено в панели директорий (Evidence Tree Pane).

После щелчка мыши на корень диска, находящиеся там файлы будут отображены в панели файлов (File List Pane), среди которых можно заметить MFT.

Кликните на этот файл, чтобы отобразить содержимое в панели просмотра (Viewer Pane).

Панели FTK Imager

Поиск интересных файлов

Кликните на панель просмотра и нажмите CTRL + F для поиска. Мы будем искать изображения, поэтому для поиска используем стандартный тег “IMG”.

За короткое время FTK Imager найдет результат, который в нашем случае является изображением с именем IMG00264_20100109-1450.jpg.

Поиск артефактов файлов в MFT

Помимо формата, JPEG файл, имеет и другую информацию: каждая запись в MFT имеет заголовок (FILE0) – magic marker – сигнатуру файла. Она занимает несколько строчек перед названием файла, если отступить (CTRL + G) 80 байтов от сигнатуры файла, указатель переместится к временным меткам (MFT Timestamps) длиной 32 байта, которые содержат информацию о датах создания, модификации, изменения и чтения файла в указанном порядке. Каждая из них занимает 8 байт.

Как мы уже заметили, первой идет дата создания файла. При выделении этой последовательности байт, мы увидим ее в интерпретаторе hex значений в доступном для прочтения виде.

Смещение на 80 байтов

Дата создания

Сдвигаясь каждый раз на 8 байт прочитаем остальную информацию об операциях с файлом тем же образом.

Дата модификации

Дата изменения

Дата чтения

Восстановление данных

Восстановим найденное изображение для последующего анализа. Один из атрибутов записи в MFT это раздел $DATA. Он начинается с hex последовательности 0 x 80 00 00 00, поэтому, чтобы переместиться к нему, воспользуемся поиском, предварительно сменив входные значения с текстовых на hex.

Перемещение к атрибуту $DATA

Следующие 4 байта в этом разделе содержат информацию о его размере, в нашем случае это 0 x 48 00 00 00. В интерпретаторе hex это значение конвертируется в 72 в десятичной системе счисления.

Следующие 2 байта содержат информацию о текущем состоянии файла.

01 00 существующий файл

00 00 удаленный файл

03 00 существующая папка

04 00 удаленная папка

Размер файла и его состояние

Изображение, которое мы собираемся восстановить, не было удалено с физического носителя.

В NTFS у атрибута DATA существует такой раздел как Data Runs. В нем содержится информация о местоположении файловых кластеров.

Для начала необходимо выяснить на каком отступе расположен раздел Data Runs в этом файле.

Для этого сместимся на 32 байта от начала раздела $DATA, в нашем случае отступом будет являться 0 x 40, что в десятичной интерпретации равно 64.

Отступ, на котором расположен раздел data runs

Десятичное представление

После смещения на 64 байта от начала раздела $DATA указатель будет расположен в начале раздела Data Runs, в котором содержится информация о первом кластере данных изображения.

В нашем случае раздел Data Runs начинается с 0 x 31 и заканчивается 0 x 0, однако, так бывает не всегда.

Раздел data runs

Следующий байт после начала раздела Data Runs содержит информацию о количестве кластеров, на которые разбиты данные изображения.

Количество кластеров

Следующие три байта содержат информацию о номере кластера.

Номер кластера

В разделе свойств панели директорий будет отображен размер кластера.

Свойства панели директорий

Немного математики:

94 x 4096 = 385024

И так, начальный кластер 8103083, а размер фото 385024 байт.

Теперь в панели директорий выберем наш том и после щелчка правой кнопкой мыши на панели просмотра выберем перемещение “go to sector/cluster” к кластеру 8103083.

Процесс перемещения к кластеру

В начале кластера видим заголовок JPEG файла (ÿØÿà..JFIF)

Начало кластера

Теперь выберем необходимый размер выделения после щелчка правой кнопки мыши на панели просмотра “Set Selection Length…” равный 385024.

Выделение данных изображение

Теперь кликаем правой кнопкой мыши по выделенным данным и сохраняем. Та-дам! Наш файл:

В любом компьютере, планшете или смартфоне имеется два типа памяти — постоянная энергонезависимая и временная энергозависимая. Первый тип памяти называется еще физическим, это хорошо известные всем жесткие диски, которые могут хранить записанные на них данные, не нуждаясь в подпитке энергией. Второй тип памяти, именуемой оперативной, автоматически обнуляется, как только планки RAM отключаются от электропитания.

Однако считать содержимое оперативной памяти этаким неуловимым Джо было бы неверно.

Если у вас включена гибернация, при переводе компьютера в спящий режим содержимое оперативной памяти сохраняется в файл подкачки. А еще ОЗУ может быть сохранена в образ, доступный для анализа в режиме оффлайн с помощью специальных программ вроде Volatility.

Создаются образа оперативной памяти с помощью других специальных программ, например, FTK Imager, с возможностями которой мы кратко ознакомимся. Точнее, с одной ее ключевой возможностью — захватом содержимого оперативной памяти в образ.

Программу скачиваем с сайта разработчика accessdata.com/product-download/ftk-imager-version-4-5, для скачивания нужно будет заполнить простую форму, указав имя, фамилию и почтовый адрес пользователя, необязательно настоящие.

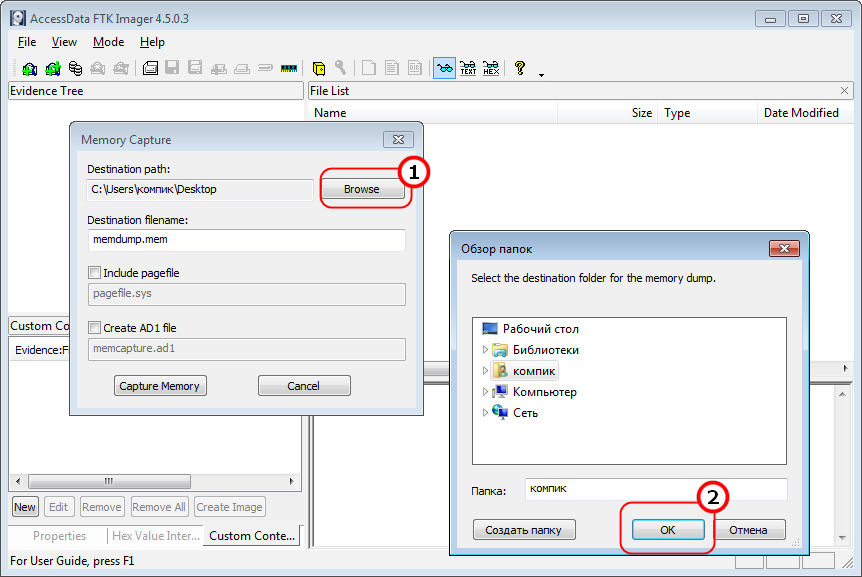

Установив FTK Imager, запустите программу от имени администратора и выберите в меню «File» опцию «Capture Memory».

В открывшемся окошке через стандартный обзор укажите каталог сохранения образа,

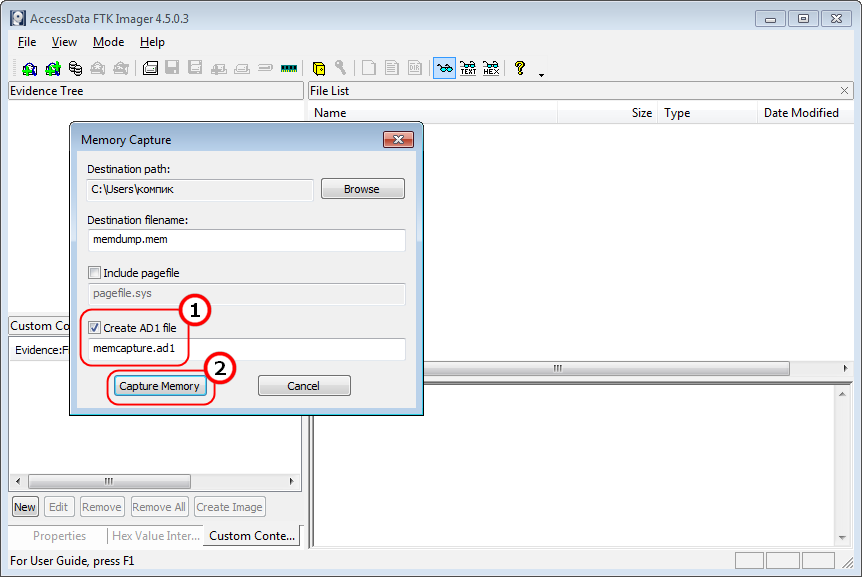

отметьте флажком пункт «Crеate AD1» и нажмите «Capture Memory» для запуска процедуры создания образа памяти. Имя дампа можно оставить по умолчанию, пункт «Include pagefile» отмечаем только в том случае, если хотим включить в образ файл подкачки.

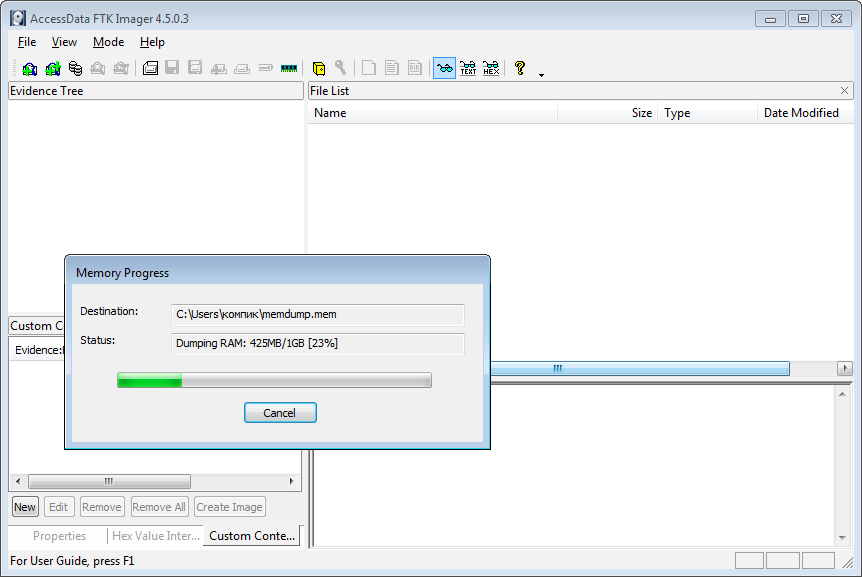

Процедура захвата займет некоторое время, в результате программой будет создано три файла: memdamp.mem, memcapture.ad1 и memcapturead1.tхt.

Если в параметрах захвата был включен файл подкачки, программой также будет создан файл pagefile.sys.

Текстовый файлик — это отчет, файл в формате AD1 — это образ, а файл MEM — дамп.

Содержимое ОЗУ сохраняется и в тот, и в другой, AD1 можно открыть с помощью плагина архиватора 7-Zip, для анализа дампа MEM подойдет линуксовая утилита Volatility, входящая в состав Kali Linux — инструментов, работу с которыми мы рассмотрим в следующий раз.

Загрузка…