| Автор: | Stas’M Corp. |

| Соавторы: | kolbak |

| Felis-Sapiens |

Выражается благодарность участникам сообщества Router Scan

за помощь в составлении руководства!

Введение.

- 1. Терминология

- 1.1. Процесс сканирования

- 1.2. Поток сканирования

- 1.3. Протокол TCP/IP

- 1.4. Устройство, подключённое к сети

- 1.5. IP адрес устройства

- 1.6. Классификация IP адресов

- 1.7. Диапазон IP адресов

- 1.8. TCP порт устройства

- 1.9. Соединение с устройством

- 1.10. Протокол HTTP

- 1.11. Методы аутентификации HTTP

- 1.12. Веб интерфейс устройства

- 2. Подсказки и пояснения по работе с программой

- 2.1. Поиск нужных IP диапазонов

- 2.2. Синтаксис IP диапазонов

- 2.3. Провайдеры Wi-Fi геолокации

- 2.4. База данных 3WiFi

- 3. Использование вспомогательных утилит

- 3.1. Использование ping

- 3.2. Использование tracert

- 3.3. Использование nslookup

- 4. Поддержка и помощь в разработке

- 4.1. Обратная связь

- 4.2. Добавление новых возможностей

- 4.3. Добавление новых устройств в поддержку

- 4.4. Создание слепка веб интерфейса

- 4.5. Отладочная запись TCP запросов/ответов

- 4.6. Материальная помощь

Содержание

Терминология

При работе с программой необходимо владеть специальными терминами, чтобы понимать документацию, процесс работы, и уметь вести диалог с разработчиком при обратной связи.

Я старался описывать термины простым и понятным языком, не ленись прочитать!

• Процесс сканирования

Состояние программы, в котором происходит поиск и/или обработка одного и более устройств.

• Поток сканирования

Внутренний подпроцесс, который в данный момент обрабатывает какое-то одно устройство.

• Протокол TCP/IP

Транспортный протокол, с помощью которого происходит обмен данными с устройством.

Единственный протокол обмена данными, поддерживаемый Router Scan (не считая ICMP).

• Устройство, подключённое к сети

Router Scan работает с устройствами, к которым есть сетевой доступ по протоколу TCP/IP.

• IP адрес устройства

Чтобы подключиться к устройству, необходимо знать хотя бы его IP адрес.

Router Scan поддерживает IP версии 4. Каждый такой IP адрес состоит из 4-х чисел, в диапазоне от 0 до 255, разделённых точками — эти числа называются октетами. А также это означает, что IPv4 адрес состоит из 32 бит.

Пример: 192.168.0.1

IPv6 адреса программа пока не поддерживает.

• Классификация IP адресов

Каждый IP адрес можно классифицировать по разным признакам, описанным ниже:

1. Глобальный/локальный

— Интерфейс с глобальным IP адресом выходит в интернет напрямую без посредников, и к нему имеют возможность подключаться все, у кого есть интернет.

— Остальные IP адреса — локальные.

2. Белый/серый

— Это синонимы 1 пункта, определяются по возможности подключения извне.

— Белый IP адрес — это всегда глобальный адрес, серый — всегда локальный.

— Если доступа к интернету нет, то адрес нельзя классифицировать белым или серым.

3. Статический/динамический

— Статический IP присваивается узлу один раз, и не меняется до тех пор, пока клиент оплачивает свой тариф интернета вовремя.

— Динамический IP меняется при каждом подключении (или реже, например, раз в сутки), может изменяться в диапазоне одной сети, а может даже в нескольких.

4. Внешний IP адрес

— Под внешним IP адресом понимается адрес, от имени которого клиент пользуется интернетом. Если он совпадает с адресом интерфейса сетевого адаптера, то он — глобальный.

5. Внутренний IP адрес

— Это может быть серый IP адрес, выданный провайдером, либо адрес локальной сети клиента, который находится за маршрутизатором.

Примечания:

— Внешний адрес может быть динамическим и статическим. Он может быть серым или белым.

— Внутренний адрес также может быть либо динамическим, либо статическим. Но он всегда серый.

• Диапазон IP адресов

Диапазоны определяют, какой набор IP адресов будет просканирован.

Подробнее о том, как их задавать, можно прочитать ниже.

• TCP порт устройства

Router Scan работает с устройствами, у которых открыт веб интерфейс управления. Для подключения к нему необходимо знать его порт.

Порт — это число от 0 до 65535.

• Соединение с устройством

Когда известен IP адрес и порт устройства, с ним можно попытаться установить соединение. Для этого по протоколу TCP отправляется запрос SYN, и ожидается получение ответа SYN-ACK.

Разумеется, есть временной интервал, в течение которого ожидается получение ответа. Если ответ успел прийти за отведённое время — можно сказать, что порт открыт, и соединение установлено. В противном случае, о порте нельзя сказать ничего конкретного, просто произошёл таймаут соединения. Однако, можно сказать, что порт закрыт, если пришёл ответ RST, но программа этого не определяет за ненадобностью.

Подробнее об этом можно почитать на Википедии.

• Протокол HTTP

Прикладной протокол, работающий поверх протокола TCP, который используется для подключения к веб интерфейсу управления устройством. Является основным протоколом, используемым Router Scan для получения данных и результатов.

• Методы аутентификации HTTP

Протокол HTTP реализует в себе различные методы аутентификации. Все они преследуют одну цель — проверку подлинности пользователя, которая осуществляется при помощи имени и пароля.

Формально можно разделить устройства на два типа — те, которые используют аутентификацию на уровне протокола HTTP, — и другие, которые её не используют — в их число входят устройства, использующие HTTP формы для авторизации.

Первый тип устройств довольно легко отличить от второго, открыв устройство в интернет браузере: у них в самом начале всегда появляется всплывающее окно с названием устройства и предложением ввести логин и пароль. Устройства второго типа не выдают подобного приглашения, а сразу открывают веб страницу, на которой также можно авторизоваться.

Но, если вы затрудняетесь визуально определить тип аутентификации, можно изучить HTTP заголовки ответа устройства, а конкретно заголовок WWW-Authenticate — именно он указывает на использование аутентификации на уровне протокола.

Для подбора пароля к таким устройствам Router Scan использует словари пар логин/пароль. Программой поддерживаются два метода аутентификации на уровне протокола:

— Basic — базовая аутентификация, имя пользователя и пароль обрабатываются обратимым шифром и отправляются в заголовках (подробнее).

— Digest — дайджест аутентификация, данные для входа необратимо хешируются алгоритмом MD5 и отправляются в заголовках (подробнее).

Для остальных устройств, не использующих эти методы, перебор по словарям не поддерживается (за исключением некоторых моделей, для которых была добавлена поддержка словаря Form аутентификации). Но можно воспользоваться функцией Use credentials в главном окне программы, которая проверяет пару логин/пароль независимо от метода аутентификации.

• Веб интерфейс устройства

Специальная программа, которая работает на устройстве, и предоставляет возможность его настройки, используя протокол HTTP.

Веб интерфейс использует один или несколько портов, при помощи которых он устанавливает связь с оператором устройства. Обычно веб интерфейсы используют стандартные порты, такие как 80, 8080 и 1080.

Подсказки и пояснения по работе с программой

Данная информация скорее всего будет вам полезна, если вы хотите получать успешные результаты при сканировании.

• Поиск нужных IP диапазонов

Обычно возникает вопрос как правильно задать диапазоны IP адресов для сканирования, чтобы в результаты попали интересующие точки доступа. Вот несколько простых советов:

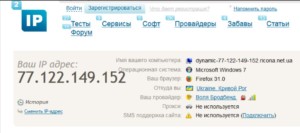

1. Если у вас есть стационарный интернет, и вы хотите «потестировать безопасность» окружающих Wi-Fi сетей, начните со своего диапазона. Узнать свой IP можно, например, зайдя на сайт 2IP. Далее см. п.2.

Примечание: Если у провайдера есть внутренняя сеть, стоит просканировать сперва её (разумеется, для этого нужно быть подключённым к ней). Определить наличие внутренней городской сети и возможные диапазоны адресов могут помочь команды ping и tracert (traceroute в Linux). Пробуйте пинговать и трассировать адреса внутренних сетей — 192.168.0.1 (если совпадает с адресом вашего маршрутизатора, замените 3-ий октет на другой), 172.16.0.1, 10.0.0.1, 100.64.0.1, и другие (подробнее на Википедии). Также есть смысл сделать трассировку до какого-либо внешнего адреса, например 8.8.8.8, поскольку на пути к нему также могут встретиться внутренние сети. Примеры можно посмотреть в разделе утилит.

2. Чтобы определить диапазон, к которому принадлежит IP, провайдера и прочую информацию, можно воспользоваться одним из интернет-сервисов (например, популярен 2IP Whois), либо воспользоваться первоисточником – RIPE Database Query.

3. Если провайдер небольшой, посмотрите IP адреса серверов, на котором хостятся его сайты, почтовые серверы и пр. Пример можно посмотреть в пункте 3 раздела утилит. Далее см. п.2.

4. Если в радиусе видимости есть открытые / с известным паролем Wi-Fi сети – подключитесь к ним и посмотрите их внешние IP адреса (также есть смысл проверить через них доступ ко внутренним сетям — п.1). Далее см. п.2.

5. Воспользуйтесь поиском Google, Яндекс, и другими для определения диапазонов для вашего города и/или провайдера. Как вариант, наберите запрос %Город% IP адреса или %Город% IP диапазоны или %Город% IP подсети. Также есть сайты для поиска IP диапазонов по городам: для России и Украины – IpGeoBase.ru. Узнать все диапазоны провайдера – Hurricane Electric BGP Toolkit. Ещё некоторые ссылки можно найти на форуме.

6. Посмотрите ближайшие точки доступа на карте, используя базу точек доступа 3WiFi. Найдите их в поиске – там будет выведена информация о диапазоне IP (при наличии таковой в базе). Также можно воспользоваться поиском диапазонов по местоположению, используя этот же сервис.

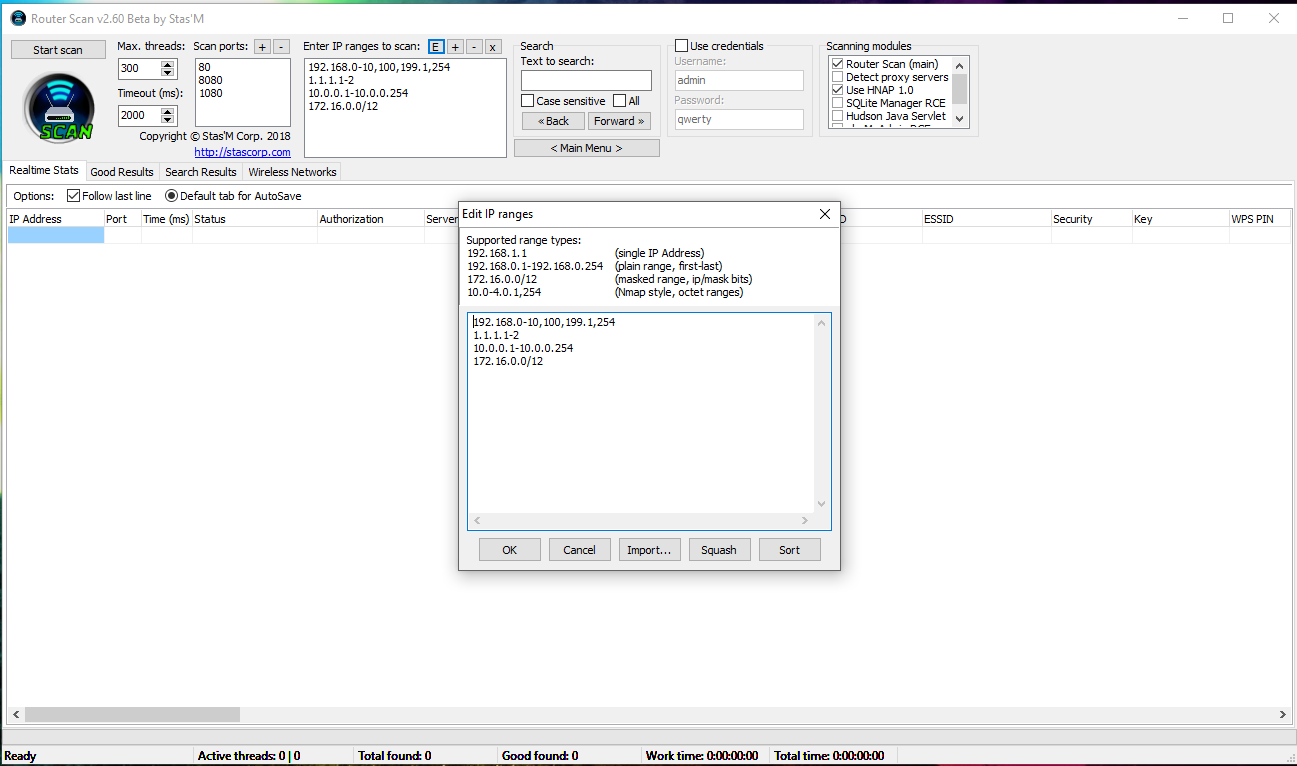

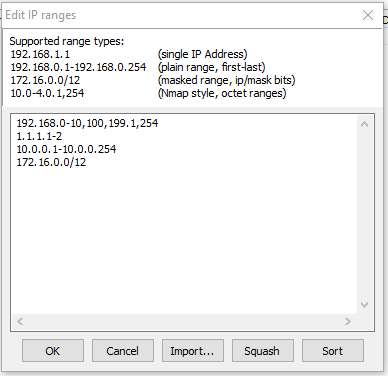

• Синтаксис IP диапазонов

Router Scan поддерживает несколько типов диапазонов:

1. Единичный IP адрес — всего один адрес в строке.

Пример: 192.168.1.1

2. Обычный диапазон — указываются начальный и конечный адреса, разделённые дефисом (минусом).

Пример: 192.168.10.1-192.168.10.254

— Будет просканировано 254 адреса.

Пример: 192.168.200.30-192.168.200.39

— Будет просканировано 10 адресов.

3. Диапазон с битовой маской — указывается IP адрес сети и количество фиксированных бит (маска сети), они разделяются косой чертой.

Пример: 10.10.10.0/24

— Первые 24 бита адреса не меняются, остаётся 32 — 24 = 8 свободных бит.

— Будет просканировано 28 = 256 адресов.

Пример: 172.16.0.0/12

— Первые 12 бит адреса не меняются, остаётся 32 — 12 = 20 свободных бит.

— Будет просканировано 220 = 1048576 адресов.

Подробнее о таких диапазонах можно почитать на Википедии.

4. Октетный диапазон в стиле Nmap — отдельные октеты IP адреса могут быть заданы в виде диапазонов через дефис, или в виде перечисления через запятую.

Пример: 10.0.0.1-254

— Будет просканировано 254 адреса, от 10.0.0.1 до 10.0.0.254.

Пример: 10.0.2,4.1

— Будет просканировано 2 адреса, 10.0.2.1 и 10.0.4.1.

Можно разобрать пример посложнее:

Пример: 192.168.0-10,100,199.1,254

При разборе октетных диапазонов, чтобы не запутаться, ориентируйтесь по точкам — именно они разделяют октеты.

Первый октет = 192, второй = 168 — просто фиксированные октеты.

Третий = 0-10,100,199 — здесь у нас сначала диапазон от 0 до 10, а затем перечисление 100 и 199.

Четвёртый = 1,254 — всего два числа 1 и 254.

Теперь, имея эту информацию, можно понять, какие адреса будут просканированы. По очереди собираем октеты в адреса от последнего октета:

1) 192.168.0.1

2) 192.168.0.254

3) 192.168.1.1

4) 192.168.1.254

5) 192.168.2.1

6) 192.168.2.254

…

19) 192.168.9.1

20) 192.168.9.254

21) 192.168.10.1

22) 192.168.10.254

23) 192.168.100.1

24) 192.168.100.254

25) 192.168.199.1

26) 192.168.199.254

— Будет просканировано 26 адресов.

Многие одинаковые диапазоны можно представить в разных типах, например:

а) [192.168.0.0-192.168.0.255] и [192.168.0.0/24]

б) [192.168.10.1-192.168.10.1] и [192.168.10.1/32], и просто [192.168.10.1]

в) [192.168.10.1-254] и [192.168.10.1-192.168.10.254]

Программа будет автоматически приводить подобные диапазоны к одному виду. Диапазоны типа а) с фиксированной маской сети будут преобразованы в тип IP/маска, диапазоны типа б) будут преобразованы в единичные IP адреса.

Вот только диапазоны типа в) преобразованы не будут, поскольку программа пока не умеет сравнивать октетные диапазоны с остальными.

• Провайдеры Wi-Fi геолокации

Средства геолокации, использующие спутниковую навигацию (такие как GPS и ГЛОНАСС), иногда бывают недоступны, особенно внутри закрытого помещения. При этом беспроводные точки доступа сейчас можно обнаружить практически повсюду. В результате этого появились провайдеры геолокации по точкам доступа.

У каждого провайдера Wi-Fi геолокации есть своя база данных точек доступа. Как правило, это список BSSID (MAC адресов точек) с привязкой к физическим координатам — широте и долготе. Связь с провайдерами геолокации осуществляется через интернет. Таким образом, когда пользователь желает определить своё местоположение на карте, но спутников навигации поблизости нет, он отправляет провайдеру геолокации список видимых сетей, состоящий из MAC адресов точек доступа с уровнями сигнала каждой из них. Таким образом, используя алгоритм триангуляции, можно рассчитать с некоторой точностью местоположение пользователя.

Некоторые провайдеры геолокации допускают отправку запроса, содержащего лишь одну точку доступа. При таком раскладе невозможно использовать триангуляцию, можно лишь рассчитать радиус по сигналу, в результате чего провайдер геолокации выдаст координаты указанной точки доступа, конечно если она есть в его базе данных, что нам собственно и требуется.

Программой поддерживаются несколько различных провайдеров геолокации. Полный список можно посмотреть в настройках программы.

• База данных 3WiFi

3WiFi — это свободная база точек доступа (с открытым исходным кодом под лицензией Apache 2.0), разработанная сообществом Router Scan при участии Stas’M Corp.

Она хранит данные точек доступа, которые были получены в результате сканирований Router Scan. Все данные загружаются в базу добровольно — либо через веб сайт, либо напрямую из Router Scan.

База данных 3WiFi используется сообществом Router Scan для поиска точек доступа, для исследования новых уязвимостей в беспроводных маршрутизаторах, для выявления ранее неизвестных алгоритмов генерации WPS пин-кодов, для обнаружения очагов массового поражения маршрутизаторов (таких как подмена SSID имени, DNS серверов, и подобных), и во многих других целях.

Также база 3WiFi используется Stas’M Corp. для наблюдения, определения и исправления ошибок и неточностей результатов сканирования в реальном времени.

Веб сайт 3WiFi предоставляет уникальные услуги, которые могут быть полезны членам сообщества:

— Просмотр точек доступа на карте

— Поиск точек доступа по BSSID или имени

— Поиск IP диапазонов по местоположению

— Определение модели устройства по MAC адресу

— Статистика по различным параметрам беспроводных сетей

Адрес официальной базы 3WiFi: http://3wifi.stascorp.com/

Использование вспомогательных утилит

Один Router Scan — хорошо, а со вспомогательными утилитами — лучше!

Данный раздел расскажет вам о том, что можно и нужно использовать дополнительные средства при исследовании сети. Это многократно увеличит шансы получения необходимых результатов.

• Использование ping

Команду ping можно использовать для проверки отклика узлов, в частности, потенциальных шлюзов. Ниже предложен вариант bat-скрипта, проверяющего диапазон 10.0.0.0/8 на наличие шлюзов с последним октетом 1:

В данном скрипте запрос отправляется 1 раз для каждого узла, с таймаутом 100 мс. Если был получен отклик от узла, вывод команды ping обычно содержит подстроку TTL, которую мы как раз проверяем. В результате, в консоль будут выведены адреса сетей в формате 10.x.x.0/24, шлюзы которых ответили на запрос.

В некоторых случаях есть смысл проверить также шлюзы с последним октетом 254 (если проверяем сети класса C). Далее приведён образец вывода команды на примере провайдера SpeedyLine:

Среднее время выполнения данного скрипта — от 5 до 10 минут, но в отдельных случаях может сильно отличаться. Выполнение скрипта было остановлено вручную, нажатием сочетания клавиш Ctrl+C.

По результатам можно заметить, что в большинстве случаев сети в списке появляются с интервалом в 8 октетов (по третьему октету), значит в действительности используются сети с маской /21.

• Использование tracert

Команду tracert используют для проверки промежуточных узлов. Это может быть полезно для выявления внутренних сетей.

Рассмотрим использование данной команды на примере провайдера Digital Networks (MSM):

Как можно видеть выше, трассировка до внешнего адреса не выявила узлов, относящихся ко внутренним сетям (не считая нашего маршрутизатора). Попробуем выполнить трассировку некоторых внутренних узлов:

А вот здесь нам уже открывается наглядная картина: маршрутизатор 192.168.1.1 подключён к двум сетям — внутренней 10.251.59.0/24 и внешней через VPN туннель.

Трассировка позволила выявить промежуточные внутренние сети:

10.251.59.0/24,

10.251.1.0/24,

10.25.255.0/24,

10.250.10.0/24,

10.89.252.0/24,

10.40.254.0/24,

и 10.37.0.0/24.

Рассмотрим также вывод команды на примере провайдера Onlime:

При трассировке внешнего IP адреса, сразу после маршрутизатора 192.168.199.1 подряд идут несколько внутренних адресов. Это означает, что провайдер выдал нам серый IP адрес в своей внутренней сети.

Трассировка позволила выявить промежуточные внутренние сети:

10.225.32.0/24,

192.168.126.0/24,

и 192.168.124.0/24.

Последующее сканирование при помощи Router Scan позволит уточнить используемую маску подсети, а также подсказать наличие соседних сетей, если конечно программой будут найдены соответствующие устройства.

• Использование nslookup

Рассмотрим пример получения IP адресов для провайдера MTU-Intel, используя команду nslookup.

Первый диапазон 62.118.254.0/23 принадлежит веб хостингу, и вероятно, его нет особого смысла сканировать. А вот второй диапазон 195.34.32.0/19 больше похож на провайдерский, возможно на нём удастся что-то найти.

Поддержка и помощь в разработке

Если вы хотите получить техническую поддержку, или помочь мне в разработке программы, то вам сюда.

• Обратная связь

Вы можете связаться со мной через комментарии на странице проекта, через систему личных сообщений, или через форму обратной связи.

У нас также есть сообщества в социальных сетях, ссылки на них есть на той же странице обратой связи.

Если у вас есть желание следить за процессом разработки и участвовать в бета тестированиях программы, присоединяйтесь к сообществу Router Scan — у нас есть официальная тема на форуме Античат.

• Добавление новых возможностей

Перед отправкой запроса на добавление функционала, чётко опишите, какую практическую пользу он принесёт, а также, как вы себе его представляете и как собираетесь использовать. Необходимо также задуматься о том, понадобится ли данный функционал другим пользователям программы. Помните, что предлагаемый функционал не должен противоречить концепциям программы — ознакомьтесь с пунктами FAQ.

Если вы полностью продумали свою идею, с учётом вышесказанного, пишите нам.

• Добавление новых устройств в поддержку

Исходя из основного назначения программы, в поддержку добавляются устройства, из которых можно получить информацию о беспроводной сети. В их число входят:

1. Беспроводные маршрутизаторы, которые организуют беспроводную локальную сеть.

2. Точки доступа, которые предоставляют беспроводной доступ к существующим сетям.

3. Другие беспроводные устройства (повторители, камеры, и пр.), которые работают в режиме клиента, подключаясь к существующим беспроводным сетям.

Для удобства просмотра результатов сканирования, в поддержку также добавляются другие устройства с веб интерфейсами, такие как проводные маршрутизаторы и камеры. Но эти устройства имеют меньший приоритет при добавлении в поддержку по понятным причинам.

Чтобы я мог добавить какое-либо новое устройство в поддержку программы, необходимо прислать мне его IP адрес и порт (опционально также данные для входа). Перед отправкой этих данных убедитесь, что в веб интерфейс устройства можно зайти по его внешнему адресу. Помните, что я добавляю только те устройства, которые мне присылают, либо которые я нахожу сам.

Если устройство недоступно извне, вам потребуется снять «слепок» веб интерфейса устройства — содержимое его страниц с HTTP заголовками. Также имеет смысл делать слепок, если есть большая вероятность того, что устройство сменит свой адрес или выключится. Для снятия слепка веб интерфейса можно использовать способы, предложенные ниже. Файл слепка можно отправить мне, используя один из способов обратной связи. Используйте файлообменник для прикрепления ссылки на файл.

Вы также можете предложить конкретную модель устройства для добавления, не имея при этом его адреса или слепка. Но для этого вам будет необходимо найти его, используя поиск по «интернету вещей». Я принимаю ссылки на результаты поиска Shodan и Base64, и другие (если есть).

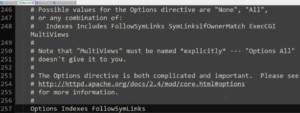

• Создание слепка веб интерфейса

Для создания образа веб интерфейса какого-либо устройства, можно воспользоваться программой Charles Proxy. Вот краткая инструкция по его использованию:

1. Установите и запустите Charles.

2. Убедитесь, что он перехватывает запросы вашего интернет браузера. Для этого зайдите на любой HTTP сайт, например, по ссылке выше.

3. После успешной проверки, зайдите в веб интерфейс устройства, используя этот же браузер. Если устройство использует протокол HTTPS, потребуется включить перехват SSL в настройках Charles, предварительно установив его корневой сертификат.

4. Если авторизация на устройстве уже была выполнена, необходимо выйти из устройства и выполнить авторизацию заново.

4. Пройдитесь по страницам устройства — по тем, на которых есть необходимая информация, собираемая Router Scan.

5. Если вы затрудняетесь определить, какие страницы содержат такую информацию, пройдитесь по всем доступным страницам.

6. Скачайте файл конфигурации устройства, если есть такая возможность.

7. Если всё проделано успешно, страницы и файлы будут в дереве запросов Charles.

8. Удалите из дерева картинки и стили отображения — они зачастую не содержат полезной информации, и удаление значительно облегчит вес файла сессии.

9. Очистите дерево запросов Charles от лишних сайтов, не имеющих отношения к веб интерфейсу устройства.

10. Сохраните сессию в файл с расширением .chls, используя кнопку сохранения (в виде дискеты).

На этом создание слепка веб интерфейса завершено.

Программа имеет бесплатную пробную версию, в которой есть ограничение по работе — 30 минут с начала запуска. По истечению этого времени Charles закрывается, без сохранения собранных данных. Поэтому необходимо успеть создать слепок устройства за 30 минут.

Помимо Charles, вы можете проделать то же самое, используя Wireshark, за исключением устройств, использующих HTTPS. Полученные пакеты сохраняются в файл .cap формата tcpdump.

Также есть второй более простой способ, реализованный в самом Router Scan — логирование TCP пакетов. Но у него есть свои недостатки, в сравнении с методом, описанным в данной секции.

• Отладочная запись TCP запросов/ответов

Router Scan предоставляет возможность записи TCP пакетов (запросов и ответов) в файл. Эту функцию можно использовать в следующих случаях:

1. Когда нет возможности создать полноценный слепок веб интерфейса.

2. Если устройство уже поддерживается, но какие-то данные не были получены, или с ошибками.

3. Для дальнейшего поиска подобных устройств в Shodan по их заголовкам.

4. Для составления правил фильтрации по заголовкам.

Включите TCP логирование и пересканируйте устройство — в папке программы появится поддиректория с текущей датой. В ней будет лог файл с расширением .bin, содержащий TCP пакеты в исходном виде.

У данного способа есть некоторые недостатки:

1. Создаётся не полный образ веб интерфейса, а только тех запросов, которые были отправлены программой.

2. Данную функцию нет смысла использовать, если устройство использует HTTPS — все пакеты в файле будут зашифрованы, без возможности их расшифровать.

• Материальная помощь

Учитывая, что проект разрабатывается на чистом энтузиазме, мы будем рады денежным пожертвованиям в любом размере. Ознакомиться со способами переводов можно на официальном сайте, в блоке «Пожертвование / Donate» справа.

Читайте далее: Главное окно программы

Любопытно, зачем, на самом деле, нужна программа Router Scan, как пользоваться ею. Используя инструменты подбора паролей, пользователи взламывают роутеры, маршрутизаторы. Сетевое оборудование нуждается в защите, но для этого необходимо поближе познакомиться с возможностями утилиты.

Содержание

- Для чего нужна программа Router Scan

- Запуск

- Настройка и запуск сканирования

- Модули сканирования

- Настройки сканера портов

- Взлом WiFi с помощью Router Scan

- Использование результатов сканирования

- Как защититься от Router Scan

- Дополнительные инструменты

Для чего нужна программа Router Scan

Wi-Fi Router Scan необходим, чтобы проверить безопасность сети. Многофункциональная утилита с легкостью определяет устройства, которые нуждаются в защите. Происходит автоматический подбор паролей, а также взлом эксплойта. Речь идет о программном коде. Exploit представляет собой набор команд для вычислительной системы.

Важно! Предусмотрен удаленный и локальный тип, защищающий серверные, а также клиентские приложения. Благодаря поиску уязвимостей в программном обеспечении разрешается улучшить модули операционной системы.

Запуск

У пользователей возникают вопросы, как запустить роутер скан, как пользоваться им? Многое зависит от операционной системы. Используя команду Winbind, разрешается произвести быстрый вход в программу. На компьютере происходит распаковка файлов и тем самым открываются инструменты.

Важно! На рабочем столе виден значок RouterScan.exe, он необходим для быстрого доступа. Также создаются ярлыки через контекстное меню.

Настройка и запуск сканирования

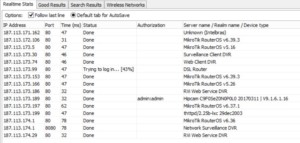

Прежде чем осуществить настройку приложения, стоит проверить личные параметры. На сайте 2ip.ru представлены характеристики IP-адреса, браузера, прокси и защиты. При запуске приложения отображаются данные, касательно подключенных устройств и общей статистике. Пользователь сможет уточнить информацию по количеству потоков передачи данных.

Отдельно продемонстрирован тайм-аут, шифровка. Под веб-интерфейсом предусмотрено несколько портов. Однако не все они находятся в рабочем состоянии. В верхней области экрана разрешается подстраивать диапазон сканируемых адресов. Типы атак взлома отображаются в нижней области экрана.

Важно! Если требуется помощь, можно посетить официальную страницу разработчика. В строке Enter IP прописывается IP-адрес и необходимо нажать OK.

Модули сканирования

Чтобы повысить защиту интерфейса, используется модуль сканирования. В сети он может называться Main и необходим для получения полной информации. Для работы с прокси серверами используется функция Detect proxy servers. Она включает в себя набор протоколов, понимает язык программирования HTTP.

В верхнем поле указывается надпись Proxy server и отдельно проверяется колонка WAN. В ней показывается действующий прокси-сервер, который можно поменять. Если интересует более подробные данные про сканирование, стоит открыть таблицу.

Use HNAP — дополнительная функция, которая свидетельствует о поддержке протокола Networ. Она показывает уязвимые места системы, нет необходимости использовать сторонние утилиты. Когда обнаружена неисправность, в нижней части окна появляется надпись Bypass aut. Таким образом, с беспроводной сетью что-то не так. Модуль быстро запускается, но требуется время, чтобы подобрать для интерфейса пароль автоматизации.

Настройки сканера портов

Говоря о настройках сканера портов, чаще всего речь идет о выборе режима. Когда злоумышленник пытается взломать сеть, используются различные инструменты. Стандартный пароль является первым ключиком к системе. Чтобы не прозевать атаку, лучше выбрать режим. Варианты на выбор:

- Normal,

- Fast Scan,

- Ultra Fast.

Normal создано исключительно для беспроводных сетей, защита происходит на нескольких каналах. Сканер отслеживает все процессы и опирается на время задержки. Учитываются данные аутентификации и запуска роутера.

Всё что касается устройств, подключённых через разъем Ethernet, отвечает Fast Scan. С английского переводится, как быстрое сканирование. По факту, система проверяет качество Wi-Fi сигнала, учитывает помехи при соединении. При тесте запрашивается статистика по IP-адресу, берётся в расчёт время задержки.

Производительные компьютеры с мощными маршрутизаторами могут работать в режиме Ultra Fast. Запрашиваются данные по провайдеру и адаптеру. Программа отслеживает изменения в сетевой среде, учитываются технические характеристики. После сканирования на компьютере отображаются доступные потоки, можно узнать о задержке.

Взлом WiFi с помощью Router Scan

Когда подключены неизвестные роутеры, маршрутизаторы, программа способна разузнать о них всю информацию. Учитывается тип беспроводной сети, выбранная защита. Некоторые устройства используют функцию шифрования. Подбирается ключ, имеются разные пароли. Программа демонстрирует данные о соединении WAN, выбранной локальной сети.

В основном поле показывается производитель, модель роутера.

Использование результатов сканирования

Когда производится сканирование, можно узнать о тайм коннекте и количестве потоков. Отображаются интерфейсы доступные адреса. В отдельном окне показывается информация касательно аутентификации. По результатам проверки видны точки доступа и пароли. На верхних строчках показываются сетевые настройки WPS-пин.

Таким образом, можно построить карту сетей, выявить всех гостей. Предусмотрен переход в диспетчер трафика, есть родительский контроль. Существует разделение по шестому протоколу, интернету, по локальной сети, беспроводной технологии.

Как защититься от Router Scan

Как установлено выше, программа способна раскрыть точку доступа, однако не стоит опускать руки. Профессионалы уверяют, что простыми шагами можно повысить защищенность маршрутизатора. На первом этапе стоит обновить прошивку, проверить доступные драйвера.

Важно! Не обязательно перепроверять все характеристики, но оцениваются аутентификационные данные.

Во вторую очередь, меняются учётные данные от администратора. Вариант с надписью admin считается не корректным. Установка нового пароля — хорошее решение для борьбы с злоумышленниками. Специалисты рекомендуют использовать длинные надписи, содержащие преимущественно буквы.

Следующий шаг — изменение точки доступа. Сетевое оборудование Mikrotik умеет противостоять подобным атакам. Латвийский производитель изготавливает маршрутизаторы и коммутаторы. Для создания беспроводной точки используется платформа RouterBOARD.

Основные достоинства:

- простота использования,

- работа с брандмауэром,

- решение сложных задач,

- практичность,

- удалённое управление,

- подключение внешнего источника питания.

Среди производительных вариантов ценятся устройства CloudCore. Рассмотрена совместимость с различными сетевыми провайдерами, практически отсутствуют уязвимости. Вопросом занимались исследователи центра операционной безопасности. На примере обычного трояна удалось выяснить, что блок RCE способен избежать несанкционированного доступа.

Настройки производятся в автоматическом режиме, всё что требуется, просто авторизоваться пользователю. Защищенность кода — основное достоинство и на данный момент производитель работает над ПО WINBOX. С его помощью получится увеличить функциональные возможности роутеров, плюс сделать защиту более надежной.

Важно! Поскольку появляются новые трояны и отслеживать их становится всё сложнее.

Дополнительные инструменты

К дополнительным инструментам программы приписывают функцию аудита безопасности. При обнаружении роутера, веб-камеры, маршрутизаторов, разрешается выявить слабые стороны сетевого устройства. Подбор пароля к Wi-Fi не отнимет много времени. На официальной странице разработчика уже доступна обновлённая версия 2.60, которая включает поддержку роутеров многих производителей.

Функция беспроводного доступа — это ещё одна возможность. Поддерживается WPA/WPA2 сети и есть возможность провести атаку на незащищенное оборудование. Эксперименты продолжаются и надо усовершенствовать программу. Однако встречаются ограничения и об этом говорят ошибки ПК. Пользователь на экране может увидеть надписи Raw packet, Please install WinPcap.

Выше рассмотрена программа Router Scan и даны действенные советы по её использованию. Показаны особенности настроек, расписан запуск сканирования. Также есть описание модулей, плюс дополнительных инструментов.

Подгорнов Илья Владимирович

Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы загрузить эту программу, чтобы использовать её для личной выгоды, то автор и издатель не должны нести ответственность за любой причиненный вред или ущерб.

Уголовно наказуемо! Статья 272.

Доброго утраднявечераночи читателям!

Сейчас я опишу технику получения халявного интернета не вставая из-за компа!

Требования:

- Компьютер/Ноут с ОС’ю линейки windows (Можно и linux но это друга статья)

- Интернет (Даже если нету интернета не забывайте, многие из вас сидят за NAT’om а значит, у вас под рукой целая локальная сеть!)

- И не много времени! (А может понадобиться много)

- Прямые руки!

Начнем с теории!

Пару формулировок простыми для обывателя словами:

NAT: это провайдорский маршрутизатор который позволяет экономить белые IP

VPN: это технология для соединения компьютеров поверх сети интернет

Перейдем к практике!

Многие слышали о такой софтине как

Ссылка скрыта от гостей

.

И максимум как её использовали — взломать онлайн камеры и т.п.

Но давайте поразмыслим!

Ведь это лишь малая часть того, как можно использовать этот софт!

Почему бы не использовать всеми любимые VPN туннели во благо для себя?!

Скачиваем Router Scan с официального сайта, запускаем!

Настройки:

- Популярные порты для работы : 80,1080,8080 (Их нужно указать в окне [Scan ports])

- Max threads советую поставить 10-15 (Поставить больше, провайдер может временно заблокировать по подозрению во вредоносной активности [Проверено!])

- IP: ( Тут самое интересное! ) если вы хотите сделать себе «запасной аэродром» на случай отключения интернета (Деньги забыли положить и т.д) Выбираем локальные ip адреса : 10.10.1.1 — 10.10.255.255 (Именно в этом диапазоне провайдеры любят хранить NAT’ov можно выбрать меньший диапазон (Указанный диапазон у меня сканировало 3-4 часа!! на скорости 100 Мбитс))

- scanning modules (Галочки можно поставить все — увеличит время работы, но результаты будут более подробными о вашей локальной сети, главное что бы стояла галочка «Router scan main» )

- Настройки завершены!

Когда настройки Router Scan завершены приступим к злодеяниям!

Пора запускать программу и ждать результата!

Когда пойдут ip адреса внимательно изучаем их!

Нам нужны эти роутеры в таблице «server name» «ASUS RT-N12 Rev.D1 Black» «ASUS RT-N12 Black»

Так как эти роутеры дырявы как андроид логин и пароль вы увидите в соотвествующей таблице [Authorization]

И так, мы насканировали нужный нам роутер, идем дальше!

- Копируем ip адрес!

- Запоминаем порт!

- Открываем браузер (chrome/firefox/opera)

- Вводим туда ip

ort (10.10.21.213:8080 < пример как должно быть)

- Enter

- Выскакивает окно входа!

- Вводим в окно входа логин и пароль которые указаны в таблице [Authorization]

- Enter

- Попадаем в админку роутера!

- Дальше интереснее!

Видим довольно привлекательное меню !

Нам нужен пункт где написано VPN

Выбрали?! Идем дальше))

- Нам нужно включить VPN server (Там хоть и на английском, но все предельно понятно)

- Пропускаем все пункты и спускаемся к таблице «Имя пользователя и пароль (Максимум : 16)«

- Вводим любой логин и пароль (Вы его создаете, только не вводите свой ip

)

- Ввели?! Теперь нажмите кнопку Добавить [+]

- Не удивляйтесь если увидите в списке уже добавленные имена и пароли, и не портите карму, не удаляйте их (Мы ведь добрые люди, да ?!

Пускай и другие пользуются)

- Ну когда мы все добавили нажимаем кнопку Применить!

- Когда все это сделано запиши в блокнот все данные! IP

ort Login/password Login/password (Заполненные в таблице для vpn туннеля)

Самое главное! Не забывайте о логах! Их нужно удалять!

- Переходим в пункт [Системный журнал]

- Очистить

- PROFIT!!!

- Не забывайте! логи нужно удалять каждый раз когда вы пользуетесь туннелем! Там все отображается и в случае чего, вас оооочень быстро найдет кто надо!

Ну теперь когда самое трудное сделано, можно сходить налить чайку и расслабится. (Да, встать все такий надо будет со стула )

Заключительные действия:

Идем в свой ПК (Не у всех будет точно так же, у меня 7 так что так)

- Пуск

- Панель управления

- Сеть и интернет

- Центр управления сетями и общим доступом

- Настройка нового подключения или сети

- Подключение к рабочему месту

- Использовать мое подключение к интернету (vpn)

- Заполняем поле : «Интернет адрес» — вводим IP роутера!

- Можно поставить галочку «Не подключаться сейчас»

- Далее вводим логин и пароль который вы указывали в таблице настроек VPN

- Далее!

Вся работа выполнена!

Теперь при подключении к туннелю, вы будете сидеть за счет владельца роутера (Он же ваш друг, мы же не нарушаем закон, правда?! )

Теперь у нас есть «запасной аэродром» ну или впн! (Кто для чего это делал )

Система работает и проверена легальным образом (Знакомые дали побаловаться с их сетью)

p.s: Я очень надеюсь что вам понравилась статья! Для тех кто будет пробовать — прочитайте в самом верху что написано красным цветом и вперед ))

Думаю многим эта статья будет полезна

Я постарался написать её максимально информативно и максимально доступно для всех! ))

В дополнении ко всему с такими роутерами можно делать что угодно))

Самый (ИМХО) изящный Dns spoofing — кто знает тот поймет

Любопытно, зачем, на самом деле, нужна программа Router Scan, как пользоваться ею. Используя инструменты подбора паролей, пользователи взламывают роутеры, маршрутизаторы. Сетевое оборудование нуждается в защите, но для этого необходимо поближе познакомиться с возможностями утилиты.

Содержание

- Для чего нужна программа Router Scan

- Запуск

- Настройка и запуск сканирования

- Модули сканирования

- Настройки сканера портов

- Взлом WiFi с помощью Router Scan

- Использование результатов сканирования

- Как защититься от Router Scan

- Дополнительные инструменты

Для чего нужна программа Router Scan

Wi-Fi Router Scan необходим, чтобы проверить безопасность сети. Многофункциональная утилита с легкостью определяет устройства, которые нуждаются в защите. Происходит автоматический подбор паролей, а также взлом эксплойта. Речь идет о программном коде. Exploit представляет собой набор команд для вычислительной системы.

Важно! Предусмотрен удаленный и локальный тип, защищающий серверные, а также клиентские приложения. Благодаря поиску уязвимостей в программном обеспечении разрешается улучшить модули операционной системы.

Запуск

У пользователей возникают вопросы, как запустить роутер скан, как пользоваться им? Многое зависит от операционной системы. Используя команду Winbind, разрешается произвести быстрый вход в программу. На компьютере происходит распаковка файлов и тем самым открываются инструменты.

Важно! На рабочем столе виден значок RouterScan.exe, он необходим для быстрого доступа. Также создаются ярлыки через контекстное меню.

Настройка и запуск сканирования

Прежде чем осуществить настройку приложения, стоит проверить личные параметры. На сайте 2ip.ru представлены характеристики IP-адреса, браузера, прокси и защиты. При запуске приложения отображаются данные, касательно подключенных устройств и общей статистике. Пользователь сможет уточнить информацию по количеству потоков передачи данных.

Отдельно продемонстрирован тайм-аут, шифровка. Под веб-интерфейсом предусмотрено несколько портов. Однако не все они находятся в рабочем состоянии. В верхней области экрана разрешается подстраивать диапазон сканируемых адресов. Типы атак взлома отображаются в нижней области экрана.

Важно! Если требуется помощь, можно посетить официальную страницу разработчика. В строке Enter IP прописывается IP-адрес и необходимо нажать OK.

Модули сканирования

Чтобы повысить защиту интерфейса, используется модуль сканирования. В сети он может называться Main и необходим для получения полной информации. Для работы с прокси серверами используется функция Detect proxy servers. Она включает в себя набор протоколов, понимает язык программирования HTTP.

В верхнем поле указывается надпись Proxy server и отдельно проверяется колонка WAN. В ней показывается действующий прокси-сервер, который можно поменять. Если интересует более подробные данные про сканирование, стоит открыть таблицу.

Use HNAP — дополнительная функция, которая свидетельствует о поддержке протокола Networ. Она показывает уязвимые места системы, нет необходимости использовать сторонние утилиты. Когда обнаружена неисправность, в нижней части окна появляется надпись Bypass aut. Таким образом, с беспроводной сетью что-то не так. Модуль быстро запускается, но требуется время, чтобы подобрать для интерфейса пароль автоматизации.

Настройки сканера портов

Говоря о настройках сканера портов, чаще всего речь идет о выборе режима. Когда злоумышленник пытается взломать сеть, используются различные инструменты. Стандартный пароль является первым ключиком к системе. Чтобы не прозевать атаку, лучше выбрать режим. Варианты на выбор:

- Normal,

- Fast Scan,

- Ultra Fast.

Normal создано исключительно для беспроводных сетей, защита происходит на нескольких каналах. Сканер отслеживает все процессы и опирается на время задержки. Учитываются данные аутентификации и запуска роутера.

Всё что касается устройств, подключённых через разъем Ethernet, отвечает Fast Scan. С английского переводится, как быстрое сканирование. По факту, система проверяет качество Wi-Fi сигнала, учитывает помехи при соединении. При тесте запрашивается статистика по IP-адресу, берётся в расчёт время задержки.

Производительные компьютеры с мощными маршрутизаторами могут работать в режиме Ultra Fast. Запрашиваются данные по провайдеру и адаптеру. Программа отслеживает изменения в сетевой среде, учитываются технические характеристики. После сканирования на компьютере отображаются доступные потоки, можно узнать о задержке.

Взлом WiFi с помощью Router Scan

Когда подключены неизвестные роутеры, маршрутизаторы, программа способна разузнать о них всю информацию. Учитывается тип беспроводной сети, выбранная защита. Некоторые устройства используют функцию шифрования. Подбирается ключ, имеются разные пароли. Программа демонстрирует данные о соединении WAN, выбранной локальной сети.

В основном поле показывается производитель, модель роутера.

Использование результатов сканирования

Когда производится сканирование, можно узнать о тайм коннекте и количестве потоков. Отображаются интерфейсы доступные адреса. В отдельном окне показывается информация касательно аутентификации. По результатам проверки видны точки доступа и пароли. На верхних строчках показываются сетевые настройки WPS-пин.

Таким образом, можно построить карту сетей, выявить всех гостей. Предусмотрен переход в диспетчер трафика, есть родительский контроль. Существует разделение по шестому протоколу, интернету, по локальной сети, беспроводной технологии.

Как защититься от Router Scan

Как установлено выше, программа способна раскрыть точку доступа, однако не стоит опускать руки. Профессионалы уверяют, что простыми шагами можно повысить защищенность маршрутизатора. На первом этапе стоит обновить прошивку, проверить доступные драйвера.

Важно! Не обязательно перепроверять все характеристики, но оцениваются аутентификационные данные.

Во вторую очередь, меняются учётные данные от администратора. Вариант с надписью admin считается не корректным. Установка нового пароля — хорошее решение для борьбы с злоумышленниками. Специалисты рекомендуют использовать длинные надписи, содержащие преимущественно буквы.

Следующий шаг — изменение точки доступа. Сетевое оборудование Mikrotik умеет противостоять подобным атакам. Латвийский производитель изготавливает маршрутизаторы и коммутаторы. Для создания беспроводной точки используется платформа RouterBOARD.

Основные достоинства:

- простота использования,

- работа с брандмауэром,

- решение сложных задач,

- практичность,

- удалённое управление,

- подключение внешнего источника питания.

Среди производительных вариантов ценятся устройства CloudCore. Рассмотрена совместимость с различными сетевыми провайдерами, практически отсутствуют уязвимости. Вопросом занимались исследователи центра операционной безопасности. На примере обычного трояна удалось выяснить, что блок RCE способен избежать несанкционированного доступа.

Настройки производятся в автоматическом режиме, всё что требуется, просто авторизоваться пользователю. Защищенность кода — основное достоинство и на данный момент производитель работает над ПО WINBOX. С его помощью получится увеличить функциональные возможности роутеров, плюс сделать защиту более надежной.

Важно! Поскольку появляются новые трояны и отслеживать их становится всё сложнее.

Дополнительные инструменты

К дополнительным инструментам программы приписывают функцию аудита безопасности. При обнаружении роутера, веб-камеры, маршрутизаторов, разрешается выявить слабые стороны сетевого устройства. Подбор пароля к Wi-Fi не отнимет много времени. На официальной странице разработчика уже доступна обновлённая версия 2.60, которая включает поддержку роутеров многих производителей.

Функция беспроводного доступа — это ещё одна возможность. Поддерживается WPA/WPA2 сети и есть возможность провести атаку на незащищенное оборудование. Эксперименты продолжаются и надо усовершенствовать программу. Однако встречаются ограничения и об этом говорят ошибки ПК. Пользователь на экране может увидеть надписи Raw packet, Please install WinPcap.

Выше рассмотрена программа Router Scan и даны действенные советы по её использованию. Показаны особенности настроек, расписан запуск сканирования. Также есть описание модулей, плюс дополнительных инструментов.

Подгорнов Илья Владимирович

Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Содержание

- Инструкция по использованию Router Scan. Часть первая: Опции и анонимность сканирования

- Официальный сайт Router Scan

- Запуск Router Scan

- Сканирование локальных и глобальных IP

- Поиск нужных IP диапазонов

- Синтаксис IP диапазонов

- Анонимное сканирование Router Scan через Tor

- Установка Tor в Windows

- Настройка и запуск сканирования Router Scan

- Модули сканирования

- Настройки сканера портов

- Сохранение результатов в формате Excel

- Использование результатов сканирования Router Scan

- Защита от Router Scan

Инструкция по использованию Router Scan. Часть первая: Опции и анонимность сканирования

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, — вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза).

Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера.

Получение информации происходит по двум возможным путям:

- Программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ.

- Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

Начиная с версии 2.60 в программе появились функции обнаружения и аудита беспроводных сетей стандартов 802.11a/b/g/n, для работоспособности этих функций требуется встроенный или внешний Wi-Fi адаптер.

Для лучшего качества беспроводного аудита была усовершенствована интеграция с сервисом 3WiFi, а также реализованы атаки на ключ сети WPA/WPA2 и поддержка аудита WPS PIN вместе с атакой Pixie Dust.

Официальный сайт Router Scan

Официальным сайтом Router Scan является: http://stascorp.com/

Если вы забыли адрес официального сайта и не хотите пользоваться поисковыми системами, то один из способов попасть на оф.сайт Router Scan – это нажать на эту кнопку (откроется страница браузера с правильным адресом):

На официальном сайте не только полностью безопасный файл (без вирусов, троянов и вредоносного программного обеспечения), но и самая последняя версия.

Программа работает на Windows, но имеется возможность запустить её на Linux через Wine. Скачать программу можно на сайте авторов. Пароль для архива:

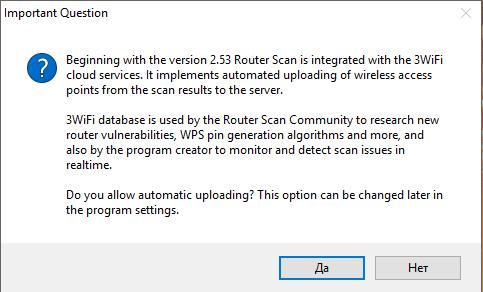

Запуск Router Scan

Для запуска Router Scan дважды кликните по файлу RouterScan.exe.

При первом запуске программа спросит, хотим ли мы отправлять полученные результаты сканирования в общую базу:

Впоследствии это можно изменить в настройках программы.

Сканирование локальных и глобальных IP

- Интерфейс с глобальным IP адресом выходит в интернет напрямую без посредников, и к нему имеют возможность подключаться все, у кого есть интернет.

- Остальные IP адреса — локальные.

Локальные адреса имеют следующие диапазоны:

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 172.16.0.0 — 172.31.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.255.0.0 или /16)

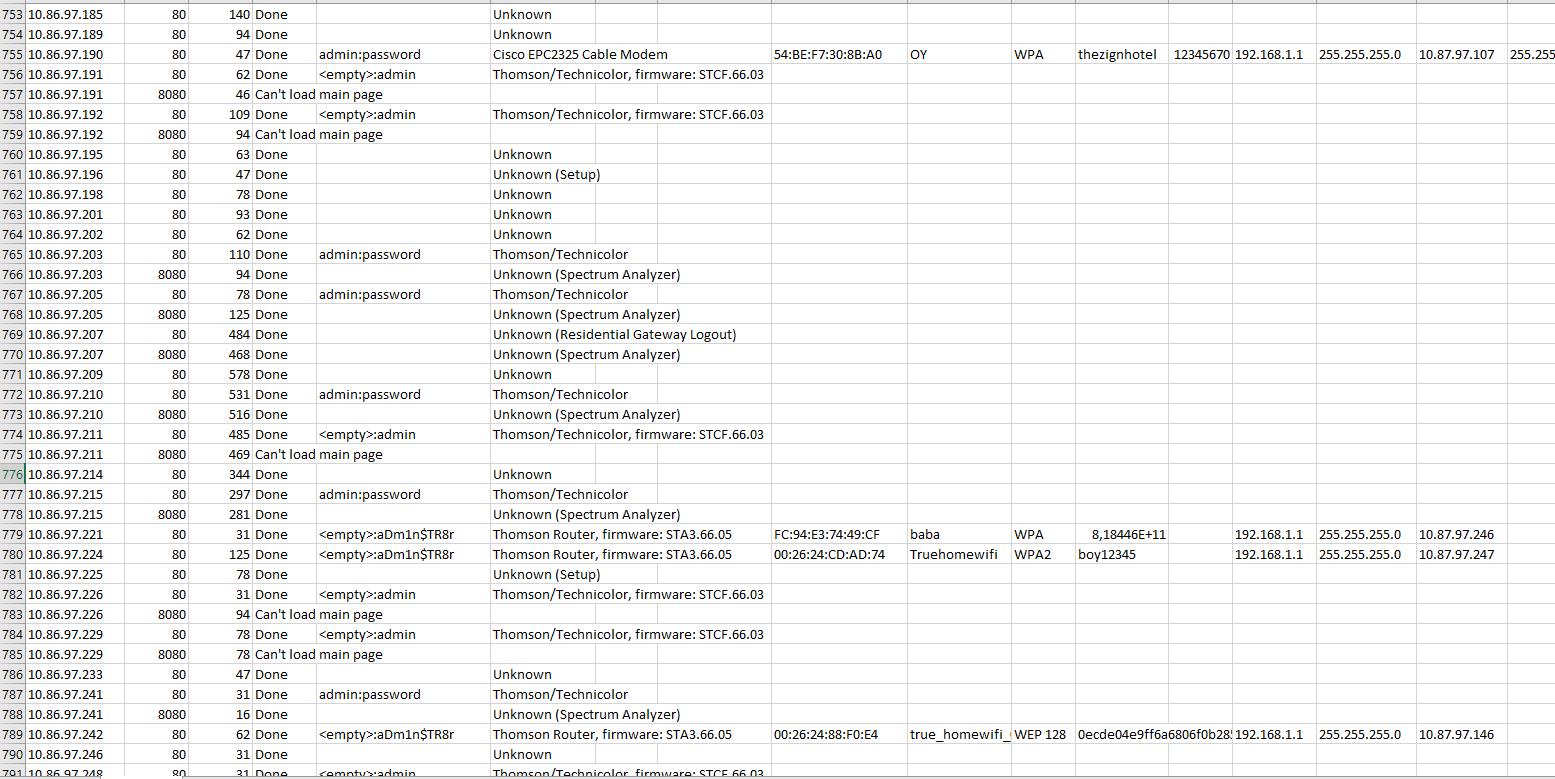

Пример интересных находок в моей локалке:

Поиск нужных IP диапазонов

Подробно о составлении различных диапазонов для Интернет-провайдеров и географических мест я говорил в заметке. Поскольку в ней показана работа в Linux, возможно, вам удобнее будет воспользоваться онлайн-сервисом suIP.biz:

Синтаксис IP диапазонов

Router Scan поддерживает несколько типов диапазонов:

1. Единичный IP адрес — всего один адрес в строке.

2. Обычный диапазон — указываются начальный и конечный адреса, разделённые дефисом (минусом).

— Будет просканировано 254 адреса.

— Будет просканировано 10 адресов.

3. Диапазон с битовой маской — указывается IP адрес сети и количество фиксированных бит (маска сети), они разделяются косой чертой.

— Первые 24 бита адреса не меняются, остаётся 32 — 24 = 8 свободных бит.

— Будет просканировано 28 = 256 адресов.

— Первые 12 бит адреса не меняются, остаётся 32 — 12 = 20 свободных бит.

— Будет просканировано 220 = 1048576 адресов.

Подробнее о таких диапазонах можно почитать на Википедии.

4. Октетный диапазон в стиле Nmap — отдельные октеты IP адреса могут быть заданы в виде диапазонов через дефис, или в виде перечисления через запятую.

— Будет просканировано 254 адреса, от 10.0.0.1 до 10.0.0.254.

— Будет просканировано 2 адреса, 10.0.2.1 и 10.0.4.1.

Анонимное сканирование Router Scan через Tor

Router Scan поддерживает проксирование трафика через HTTP/HTTPS, HTTP CONNECT, SOCKS4, SOCKS4a, SOCKS5. Мы также можем использовать в качестве прокси Tor, извлекая все сопутствующие выгоды: скрытие IP, бесплатность, стабильность соединения, шифрование трафика.

Примечание: При использовании прокси сервера типа HTTP/HTTPS, он будет использоваться только для передачи HTTP запросов и ответов, попытки соединения с портами и сокетные передачи данных идут в обход прокси сервера. Для проксирования сокетных соединений, используйте либо HTTP CONNECT, либо SOCKS прокси.

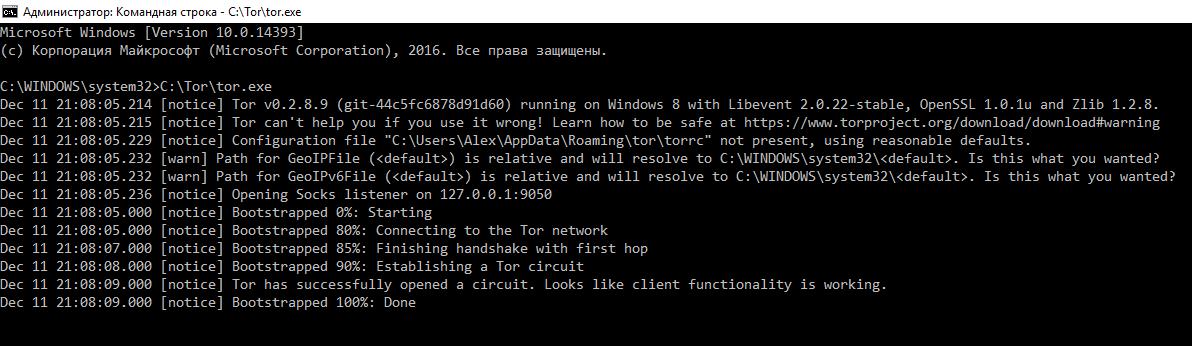

Установка Tor в Windows

Перейдите в раздел загрузок на сайте проекта Tor, выберите для загрузки Expert Bundle. Не браузер Tor, а именно Expert Bundle.

Скаченную папку распакуйте в любое место. Tor можно установить в качестве службы Windows. Это удобный вариант – не нужно запускать каждый раз, не нужно вводить команды. Но пока для быстроты и наглядности мы вручную запустим процесс Tor с дефолтными опциями.

Откройте командную строку Windows (как администратор) и перетащите туда файл tor.exe из скаченного архива, дождитесь, пока Tor завершит свои дела:

Это окно закрывать не надо! Иначе связь с сетью Tor прекратиться.

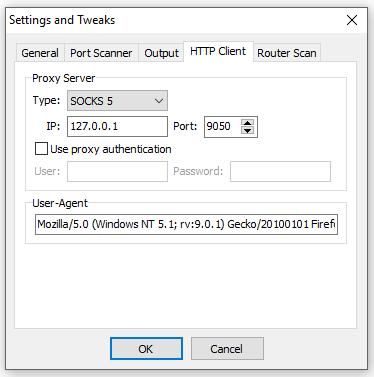

Теперь перейдите к настройкам Router Scan: , далее Settings and Tweaks, далее HTTP Client. В группе Proxy Server в выпадающем списке Type выберите SOCKS5. В качестве IPвпишите 127.0.0.1, а в качестве Port – 9050.

Теперь сканирование должно выполняться через Tor.

НО: черзе Tor невозможно сканировать локальные сети!

Настройка и запуск сканирования Router Scan

Главная кнопка многофункциональна. При запуске сканирования разделяется на две кнопки — для остановки и приостановки сканирования. Но также может выполнять ряд других функций:

- [Start scan] — запускает процесс сканирования IP диапазонов.

- [Stop scan] — останавливает сканирование.

- [||] — ставит сканирование на паузу.

- [>>] — возобновляет сканирование.

- [Force stop] — принудительно прекращает сканирование.

- [Stop import] — прерывает импорт файла в таблицу.

- [Stop upload] — прерывает выгрузку данных в базу 3WiFi (при автоматической выгрузке по завершению сканирования).

Макс. кол-во потоков

Этот параметр устанавливает максимальное количество потоков, то есть сколько устройств может сканироваться параллельно и одновременно.

Таймаут соединения

Устанавливает порог ожидания соединения с устройством в миллисекундах.

Примечание: В зависимости от провайдера, скорости и стабильности соединения, эти параметры придётся варьировать интуитивно, для получения стабильных результатов сканирования без потерь соединения. Если вам кажется, что программа задействует недостаточно потоков, и ваша система может отдать больше ресурсов, попробуйте изменить режим сканирования в настройках программы.

Список портов для сканирования

Определяет, какие TCP порты будут проверяться при сканировании IP диапазонов.

- [+] позволяет добавить новый порт в конец списка.

- [-] удаляет выбранный порт из списка.

Все порты сканируются с использованием обычного протокола HTTP/1.0, за исключением портов 443, 4343 и 8443 — они сканируются по HTTPS с использованием библиотеки OpenSSL.

Для увеличения угла обзора в сети, вы также можете добавить в список порты 81, 88, 8000, 8081, 8082, 8088, 8888, и подобные.

Также список портов можно изменить, редактируя файл ports.txt.

Автоматическое сохранение результатов в файл

Данная функция периодически выполняет автоматическое сохранение содержимого таблицы, выбранной для сохранения. Для выбора сохраняемой таблицы, воспользуйтесь соответствующей опцией. Настраиваемые параметры:

- Interval — интервал, с которым будет выполняться сохранение (в секундах).

- Format — в каком формате сохранять файл.

Поддерживаемые форматы файлов:

- XML 2003 Table — формат XML, используемый Microsoft Office 2003 (только экспорт).

- CSV Table — текстовый формат CSV (импорт/экспорт).

- Tab-delimited Text File — текстовый формат TXT с разделителями табуляциями (импорт/экспорт).

- IP:Port List — список адресов в формате IP адрес:порт (только экспорт).

- JavaScript Object Notation — формат JSON, который принимают многие интерпретаторы и среды разработки (только экспорт).

Все файлы сохраняются в папке программы, в кодировке UTF-8 (без BOM). Имена файлов соответствуют дате и времени экспорта.

Для хранения, последующей обработки, или повторного импорта данных, рекомендуется использовать формат TXT, либо XML.

IP или диапазоны IP, которые вы хотите просканировать, введите в поле «Enter IP ranges to scan»:

- [E] открывает окно редактора IP диапазонов.

- [+] позволяет добавить один новый диапазон в конец списка.

- [-] удаляет выбранный диапазон из списка.

- [x] полностью стирает весь список диапазонов, включая комментарии (будьте осторожны, это необратимое действие!).

Модули сканирования

Последующие модули добавлены в качестве бонуса, и к роутерам прямого отношения не имеют.

- SQLite Manager RCE — определяет уязвимые сервера SQLite, в которых имеется уязвимость выполнения произвольного PHP кода. Если SQLite Manager будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «SQLite Good Check».

- Hudson Java Servlet — определяет уязвимые сервера Hudson CI (а также Jenkins CI), в которых имеется уязвимость выполнения произвольного Java кода. Если Hudson/Jenkins CI будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «Hudson Good Check».

- phpMyAdmin RCE — выполняет поиск phpMyAdmin на сканируемом узле, после чего проверяет его на уязвимость выполнения произвольного PHP кода (эксплойт). Если phpMyAdmin будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «PMA Good Check».

Также, важно знать, что модули работают друг за другом — они могут перезаписать информацию в колонках, которую получил предыдущий модуль.

Настройки сканера портов

Режимы сканирования

В зависимости от скорости вашего интернет соединения и свободных ресурсов ПК, можно выбирать различные режимы сканирования:

- () Normal — оптимизирован для работы через беспроводную сеть (т.е. когда вы подключены через Wi-Fi), также он не забивает канал соединениями и удобен, когда вам нужно во время сканирования пользоваться интернетом.

Технические характеристики: задержка 15 мс между каждой парой IP/порт.

- () Fast Scan — оптимизирован для работы через Ethernet (когда вы подключены по кабелю). Данный режим может вызвать проблемы, когда вы используете Wi-Fi в качестве основного соединения.

Технические характеристики: задержка 15 мс между каждым IP-адресом, все указанные порты проверяются в один момент.

- () Ultra Fast — может применяться при высокоскоростном соединении (1 Гбит/с и выше) на высокопроизводительных машинах. Используйте этот режим на свой страх и риск, т.к. на неподходящей конфигурации системы он может оборвать соединение с интернетом на долгое время, вызвать отказ в обслуживании вашего интернет провайдера, или нанести вред сетевому адаптеру.

Технические характеристики: без задержек, задействуются сразу все доступные потоки.

Кол-во попыток соединения

Этот параметр рекомендуется изменять, только если вы испытываете проблемы с соединениями. Он позволяет указать, сколько раз посылать пакет TCP SYN (запрос на соединение с портом) и ждать ответа.

Функция может быть полезна при работе под VPN с конфликтующими маршрутами, или с нестабильным соединением.

Действие по завершению сканирования

Если вы запустили сканирование на длительный период времени, вам может понадобиться данная функция. Можно выбрать следующие действия:

- Do nothing — ничего не делать.

- Close program — закрыть программу.

- Logoff user — выйти из пользовательского сеанса.

- Shutdown — выключить ПК.

- Suspend — перевести ПК в состояние сна (если функция доступна в системе).

- Hibernate — выполнить гибернацию и выключить ПК (если функция доступна в системе).

Если у вас отключено автоматическое сохранение результатов, их будет предложено включить, чтобы не потерять результаты сканирования.

«Тихий» режим

Данный режим позволяет открыть программу без видимого окна, и сразу запустить сканирование. При этом появится значок в системном лотке, по которому можно показать главное окно.

По завершению сканирования результаты будут сохранены в файл, даже если автосохранение выключено.

Примечание: Для включения или выключения данной опции необходим перезапуск программы.

Таймаут потока

Устанавливает время жизни потока в минутах, т.е. порог ожидания обработки устройства. Если процесс обработки не успел уложиться в отведённое время, он принудительно завершается программой, и в колонке состояния появится пометка Timed out.

Можно также отключить порог ожидания, установив флажок Unlimited, но тогда процесс сканирования может затянуться навечно, ожидая завершения зависших потоков.

Сохранение результатов в формате Excel

Если вы выбрали сохранение в формате .csv и открываете результате сканирования в MS Excel, то некоторые данные портятся. Например, число 818445915008 (пароль для одной из Wi-Fi сетей) после пересохранения файла будет иметь вид 8,18446E+11.

Использование результатов сканирования Router Scan

Если коротко, получение доступа к настройкам сетевого оборудования позволяет злоумышленнику манипулировать трафиком, в том числе совершать атаки, направленные на кражу паролей с сайтов, перенаправление на мошеннические сайты, блокировку Интернет-подключения, заражение вредоносными программами. У злоумышленника даже имеется возможность сменить прошивку роутера.

Защита от Router Scan

Принцип работы Router Scan основывается на проверке заводских паролей роутеров и на использование уязвимостей в их прошивках. Поэтому защита очевидна:

- смена заводских паролей для входа в панель администратора

- регулярное обновление прошивки устройства

- смена паролей для FTP, Telnet, SSH или отключение этих служб, если вы ими не пользуетесь